come inviare EMAIL PRIVATE

Come inviare email private e crittografate ?

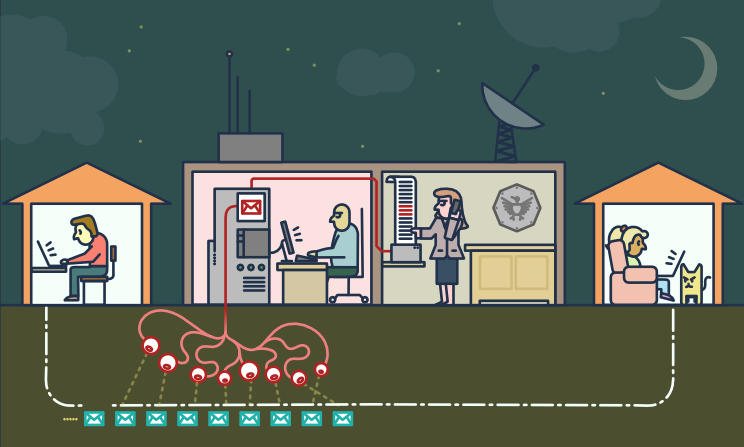

La posta elettronica non è privata o sicura.

Non è stata progettata pensando alla privacy o alla sicurezza.

Chiunque gestisca la vostra posta in transito può leggerla,

compreso il vostro ISP, un hacker o la NSA (U.S. National Security Agency).

Sommario:

- privacy delle email: cosa sta succedendo oggi

- dal lato “legale”

- dal lato “illegale”

- privacy delle email: le sfide

- Anonimato e Riservatezza

- Crittografia End-to-End

- privacy delle email: le soluzioni

- < tecnico > Pretty Good Privacy - noto anche come PGP

- < tecnico > Come utilizzare la crittografia PGP

- < facile > Alternative alla crittografia PGP

cosa sta succedendo oggi

dal lato “legale”

“Qualsiasi informazione acquisisce valore solo quando è possibile collegarla

con qualcos’altro che arriva in un certo momento nel futuro.

Dato che non è possibile collegare i punti che non si hanno,

noi fondamentalmente cerchiamo di raccogliere tutto e di tenerlo per sempre.

- - Gus Hunt della CIA sui Big Data, sull’Huffington Post

- - Gus Hunt della CIA sui Big Data, su Youtube

“In fondo, dicevano, sono soltanto metadati […]

con chi si parla quando si parla, luoghi in cui si viaggia.

Questi sono tutti eventi da metadati.

PRISM riguarda il contenuto. […] Tutti vi hanno accesso perché non è criptato.”

Ci sono dozzine di studi psicologici che dimostrano

che quando qualcuno sa di essere osservato,

il comportamento che tiene è molto più conformista e remissivo.

[…] la sorveglianza di massa crea una prigione nella mente […]

dal lato “illegale”

Dei truffatori potrebbero anche utilizzare malware per infiltrarsi nella rete di computer di un’azienda

ed accedere agli scambi di email su questioni finanziarie.

Business email compromise (BEC), noto anche come email account compromise (EAC)

è uno dei crimini online più dannosi dal punto di vista finanziario.

In una truffa BEC, i criminali inviano un messaggio di posta elettronica che sembra provenire da una fonte nota

facendo una richiesta legittima […]

le sfide

Anonimato e Riservatezza

L’anonimato è diverso dalla riservatezza

[…] crittografiamo i messaggi

in modo che anche se vedono che abbiamo inviato una mail

non possono leggerne il contenuto

ma a volte non vorremmo nemmeno che si veda che abbiamo inviato la mail

L’anonimato su Internet è difficile da raggiungere.

Richiede una profonda conoscenza degli strumenti che si decide di utilizzare.

Questa guida può dare un’idea della sua complessità:

Private Email Providers

La riservatezza è più facile da ottenere.

Anche se non si ha niente da nascondere, l’uso della crittografia

aiuta a proteggere la privacy delle persone con cui si comunica

e rende la vita più difficile ai sistemi di sorveglianza di massa.

Se hai qualcosa di importante da nascondere, sei nel posto giusto;

questi sono gli stessi strumenti che gli informatori utilizzano per proteggere la propria identità

facendo luce sugli abusi dei diritti umani, la corruzione e altri crimini.

Il primo passo da fare è quello di proteggere se stessi

e rendere la sorveglianza della nostra comunicazione più difficile possibile.

- - Email Self-Defense - una guida per combattere la sorveglianza di massa con la criptazione di GnuPG

Crittografia End-to-End

La crittografia end-to-end per la posta elettronica è una tecnica che viene utilizzata

per garantire che solo il mittente e i destinatari di un messaggio possano leggerne il contenuto.

Senza questa protezione è facile per gli amministratori di rete,

i provider di posta elettronica e le agenzie governative leggere quei messaggi.

Per ottenere una crittografia end-to-end sicura è necessario che venga prestata molta attenzione

sia da parte del mittente che dei destinatari.

Un singolo errore di una qualsiasi delle parti coinvolte

può essere sufficiente per infrangere la sicurezza della crittografia.

Inoltre, i metadati delle email non possono essere protetti utilizzando questo tipo di crittografia.

Anche l’oggetto dell’email può rimanere non protetto e facilmente leggibile, nonostante si utilizzi la crittografia end-to-end.

le soluzioni

< tecnico > Pretty Good Privacy - noto anche come PGP

Pretty Good Privacy (PGP) è probabilmente il crittosistema più adottato al mondo,

descritto dal crittografo Bruce Schneier come il modo per arrivare

«probabilmente il più vicino alla crittografia di livello militare».

PCP cripta le tue mail trasformandole in codice incomprensibile,

che soltanto la persona giusta può decifrare e leggere.

PGP funziona su quasi tutti i computer e smartphone.

È rilasciato sotto licenza libera e non costa nulla.

Ogni utente possiede una chiave pubblica e una chiave privata

che, in pratica, sono delle stringhe di numeri e lettere casuali.

La tua chiave pubblica non è una chiave fisica, perché è condivisa.

Questa infatti si deposita online in una cartella,

dove le persone possono visionarla e scaricarla.

La tua chiave privata è molto più simile ad una vera chiave,

infatti bisogna custodirla bene (sul proprio computer).

Utilizzerai PGP e la tua chiave privata per decodificare

le mail criptate che le altre persone ti inviano.

Se una mail criptata finisse nelle mani sbagliate, risulterebbe illeggibile,

perché conterrebbe un testo senza senso. Senza la chiave privata del destinatario reale

la mail risulterebbe impossibile da leggere.

Per proteggerci dalla sorveglianza di massa, è necessario imparare quando usare PGP

e iniziare a condividere la nostra chiave pubblica ovunque viene condiviso il nostro indirizzo email.

< tecnico > Come utilizzare la crittografia PGP

Per usare il sistema PGP avrete bisogno di una chiave pubblica e una chiave privata.

Ognuna di queste è una lunga stringa di numeri e lettere casuali, uniche al mondo.

La chiave pubblica e la chiave privata sono collegate tra loro da una speciale funzione matematica.

È necessaria un’applicazione che gestisca le chiavi e la cifratura/decifratura dei messaggi,

questa è una selezione di quelle più apprezzate:

-

Mailvelope è un plugin per browser libero, open source, disponibile per Mozilla Firefox e Google Chrome,

è probabilmente il modo più semplice per avvicinarsi a PGP

“Mailvelope Demonstration” è un tutorial ben fatto (in inglese) -

L’applicazione Mozilla Thunderbird contiene al suo interno tutto il necessario per inviare messaggi firmati con PGP

Introduzione alla crittografia end-to-end in Thunderbird -

GnuPG è una implementazione libera e completa dello standard OpenPGP

A Noobs PGP Guide using Gpg4Win [Easy 5 Min Setup] spiega come utilizzarlo (in inglese)

< facile > Alternative alla crittografia PGP

PGP è la migliore soluzione per comunicazioni sicure con un partner che lo stia già utilizzando.

Chiedere alla vostra controparte di iniziare ad utilizzare PGP potrebbe risultare complicato.

Una alternativa sono i servizi che consentono di condividere un segreto solo una volta.

Per invii occasionali, esistono applicazioni web open source

che consentono di inserire informazioni che possono essere lette una volta sola.

Dopo che il destinatario ha aperto la pagina, le informazioni vengono eliminate,

e l’unica cosa che rimane nei log delle chat o delle email è un link non valido.

Non è un sistema robusto come se si utilizzasse PGP, ma è molto più facile da configurare o spiegare.

Siamo stati in grado di usarlo per inviare informazioni riservate a persone non tecniche e ne hanno apprezzato la semplicità.

Esempio (senza aggiungere una password):

Supponiamo che tu abbia una password. Vuoi darla alla tua collega, Gianna.

Puoi inviarglielo via email, ma poi è nella sua email, che potrebbe essere sottoposta a backup,

e forse è in qualche dispositivo di memorizzazione controllato dalla NSA.

Se Gianna riceve un link alla password e non lo guarda mai, la password scompare.

Se la NSA apre il link e guarda la password ... beh, ha la password.

Inoltre, Gianna non può più leggere la password, ma ora Gianna sa

che non solo qualcuno sta frugando nella sua email, stanno anche aprendo i link. Alcuni di questi servizi, tutti liberi e opensource, sono elencati di seguito.

Potreste anche decidere di ospitarne un’istanza sul vostro server web .

PrivateBin (come una versione sicura di PasteBin) è sviluppato in PHP

il codice di PrivateBin è pubblicato su Github - 3100 stelle

le istruzioni di PrivateBin sono disponibili su un altro sito (in inglese)

OneTimeSecret è sviluppato in Ruby

il codice e le istruzioni di OneTimeSecret sono pubblicate su Github - 1200 stelle

SnapPass è scritto in Python. È stato originariamente sviluppato da Pinterest

il codice e le istruzioni di SnapPass sono pubblicate su Github - 600 stelle