Sottosezioni di configurazione posta elettronica

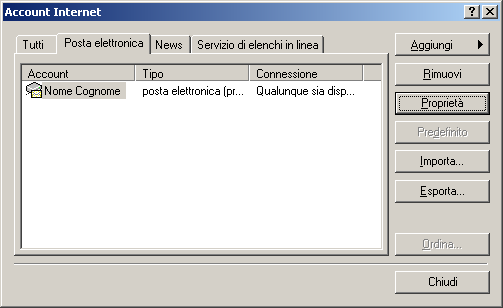

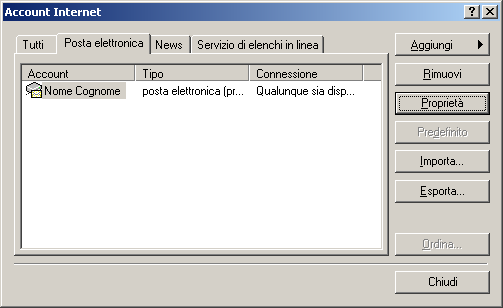

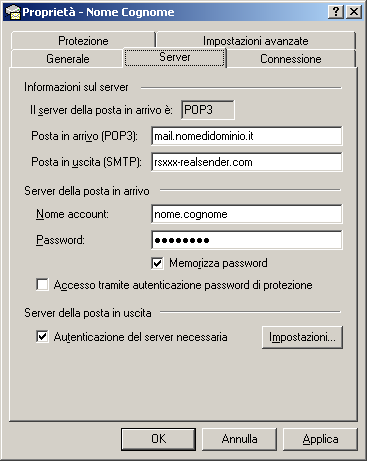

Outlook

Strumenti > Account…

Posta elettronica > [Proprietà]

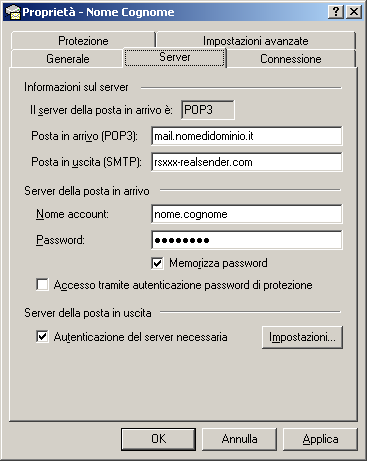

Server

Posta in uscita (SMTP): rsxxx.realsender.com

Server della posta in uscita

[x] Autenticazione del server necessaria

[Impostazioni…]

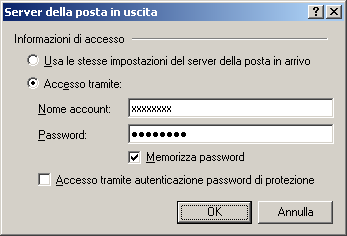

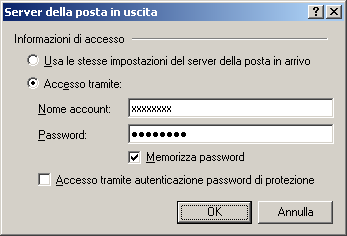

Server della posta in uscita

[x] Accesso tramite:

Nome account: (quello che vi abbiamo inviato)

Password: (quella che vi abbiamo inviato)

[x] Memorizza password

[OK]

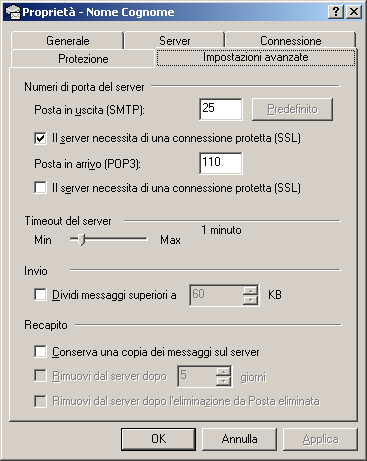

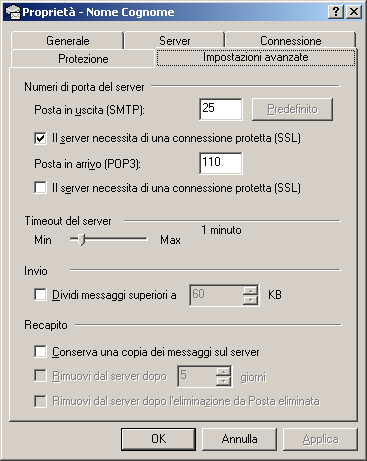

Impostazioni avanzate

Posta in uscita (SMTP): 25

[x] Il server necessita di una connessione protetta (SSL)

[OK]

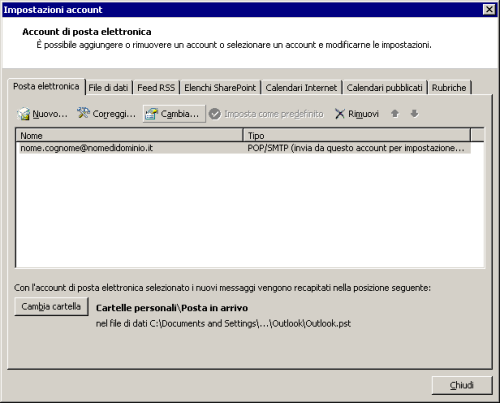

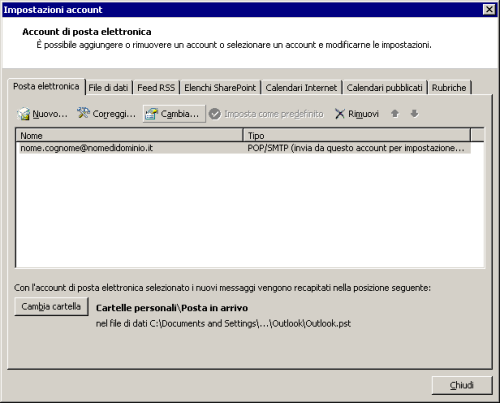

Outlook 2007

Strumenti > Opzioni…

Configurazione della posta > [Account di posta elettronica…]

[Cambia…]

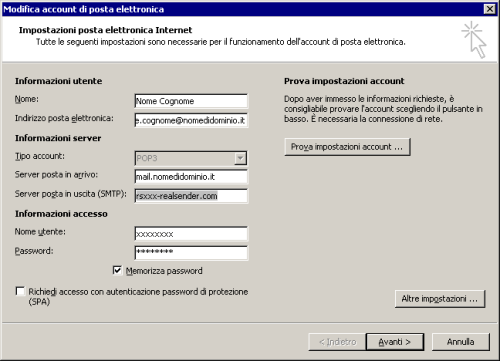

Modifica account di posta elettronica

Server posta in uscita (SMTP): rsxxx.realsender.com

[Altre impostazioni…]

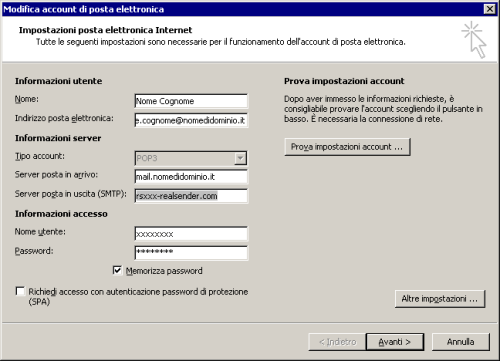

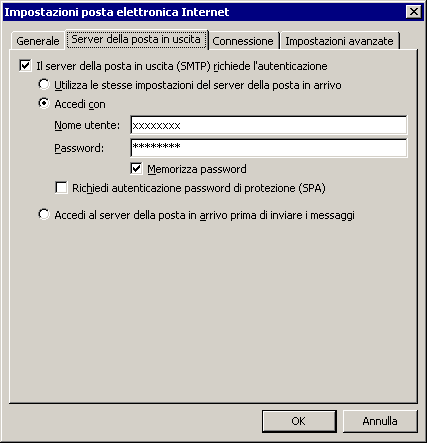

Server della posta in uscita

[x] Il server della posta in uscita (SMTP) richiede l’autenticazione

[x] Accedi con

Nome account: (quello che vi abbiamo inviato)

Password: (quella che vi abbiamo inviato)

[x] Memorizza password

[OK]

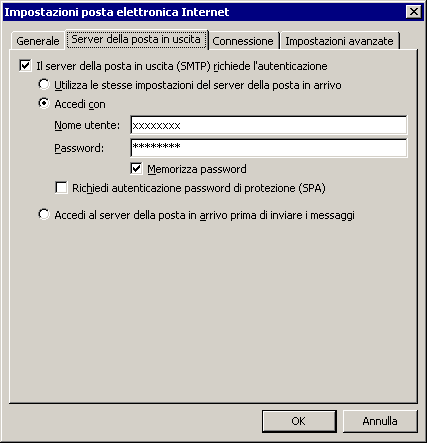

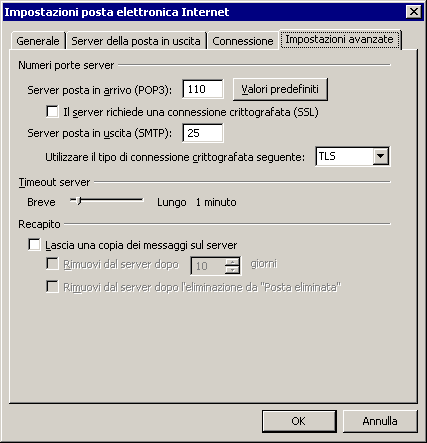

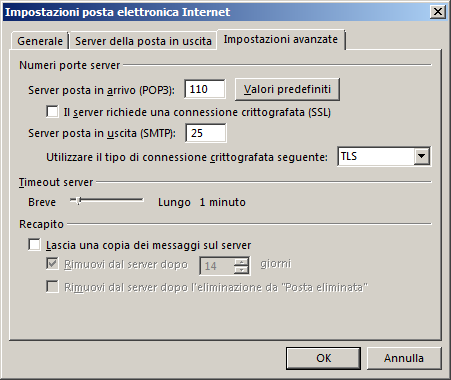

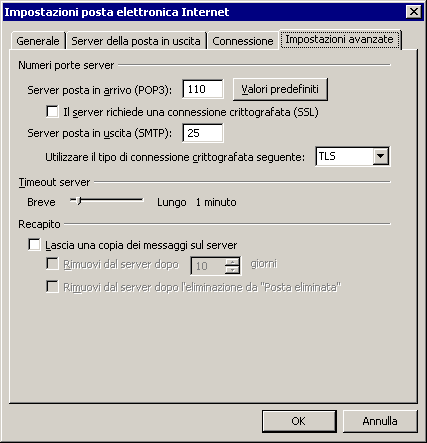

Impostazioni avanzate

Utilizzare il tipo di connessione crittografata seguente: TLS

[OK]

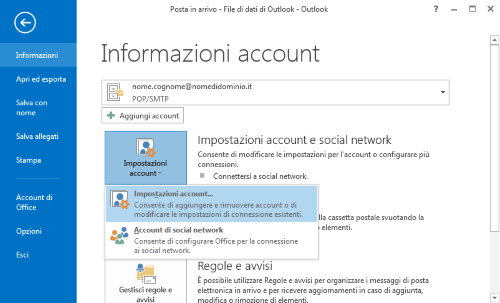

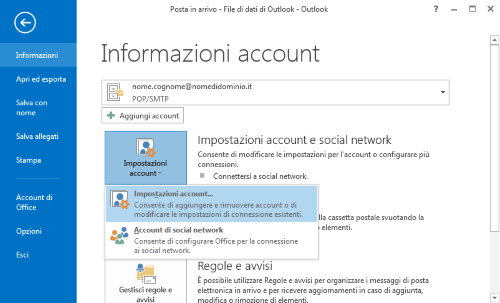

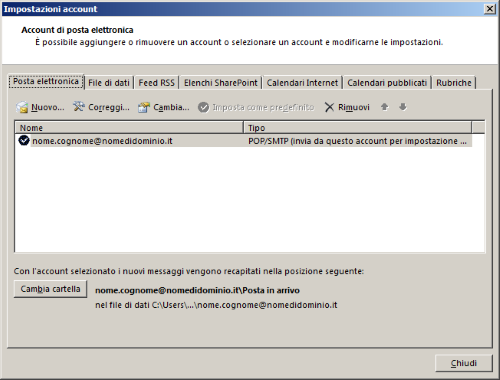

Outlook 2013 2016

File > [Informazioni]

[Impostazioni account e social network]

[Impostazioni account…]

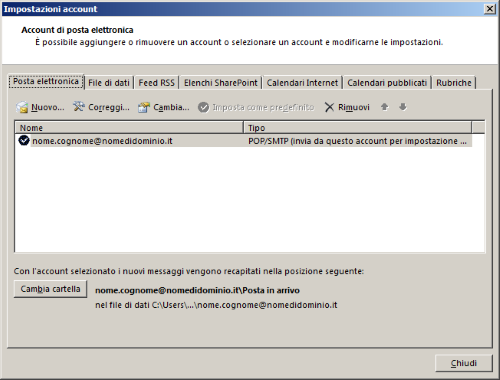

[Cambia…]

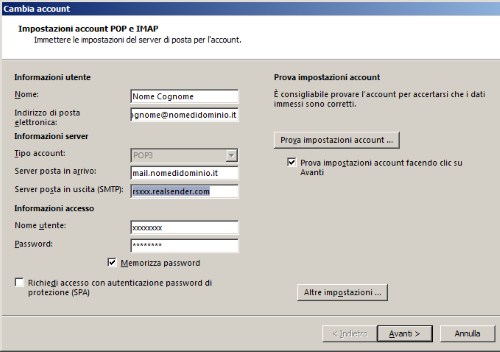

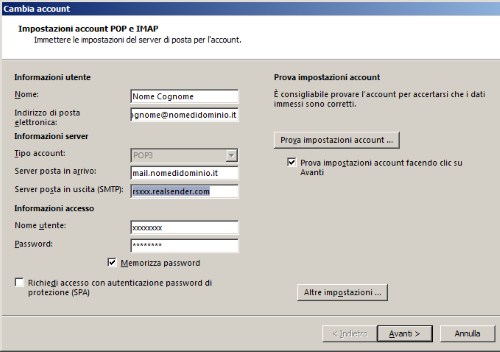

Cambia account

Server posta in uscita (SMTP): rsxxx.realsender.com

[Altre impostazioni…]

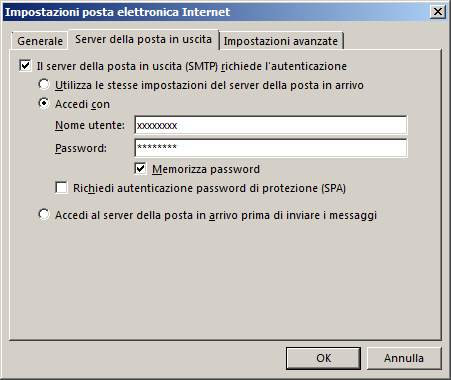

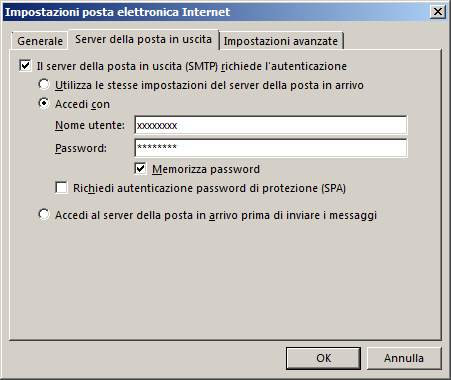

Server della posta in uscita

[x] Il server della posta in uscita (SMTP) richiede l’autenticazione

[x] Accedi con

Nome account: (quello che vi abbiamo inviato)

Password: (quella che vi abbiamo inviato)

[x] Memorizza password

[OK]

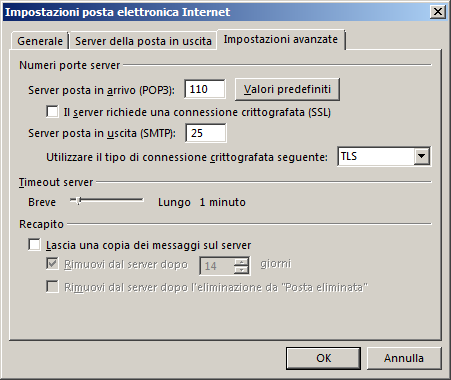

Impostazioni avanzate

Utilizzare il tipo di connessione crittografata seguente: TLS

[OK]

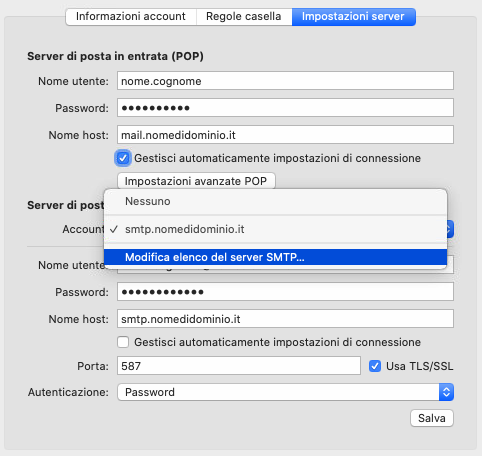

Mac OS/X Mail

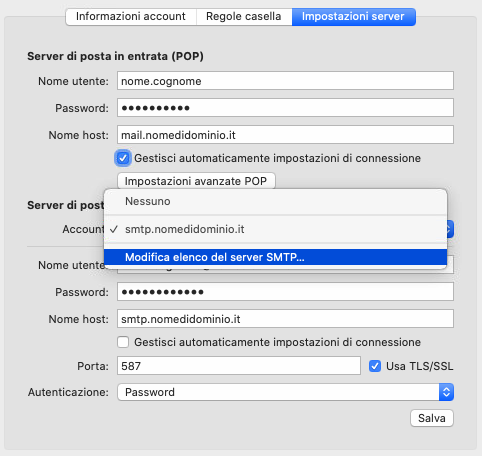

Mail > Preferenze… > Impostazioni server

Server posta in uscita (SMTP) > Modifica elenco del server SMTP…

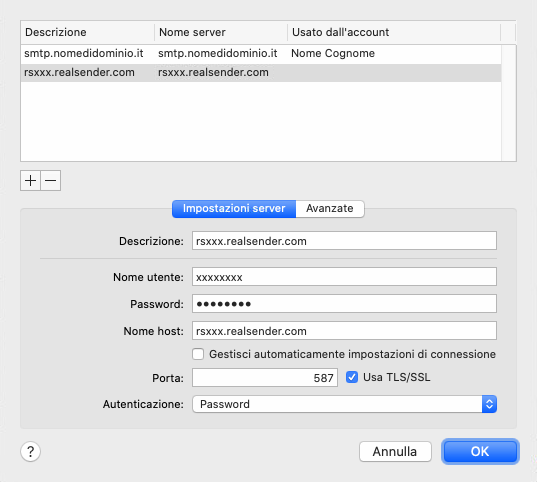

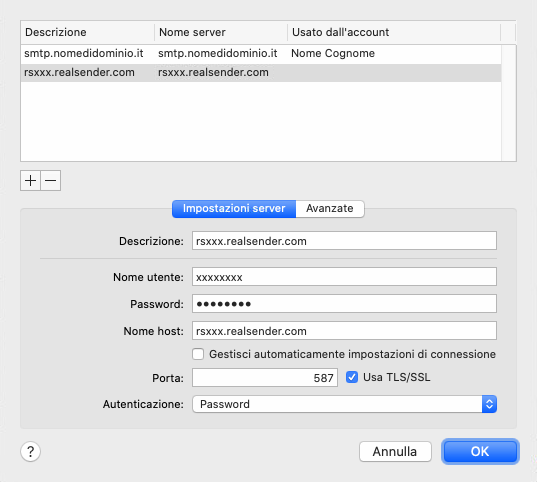

[+] Crea un account

Descrizione: rsxxx.realsender.com

Nome utente: (quello che vi abbiamo inviato)

Password: (quella che vi abbiamo inviato)

Nome host: rsxxx.realsender.com

[ ] Gestisci automaticamente impostazioni di connessione

Porta: 587 [x] Usa TLS/SSL

Autenticazione: Password

[OK]

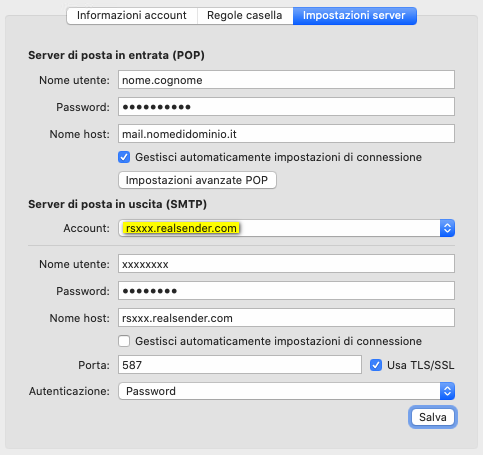

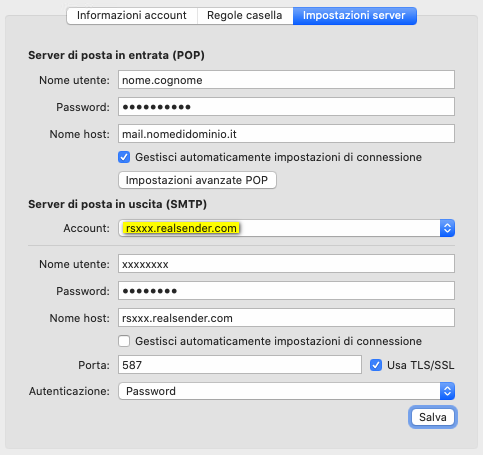

Server posta in uscita (SMTP)

Account: rsxxx.realsender.com

[Salva]

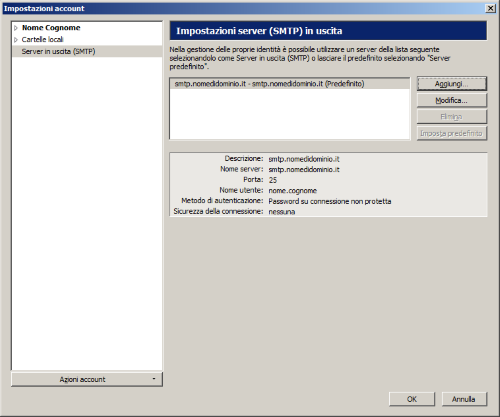

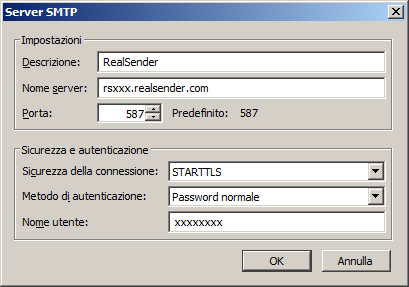

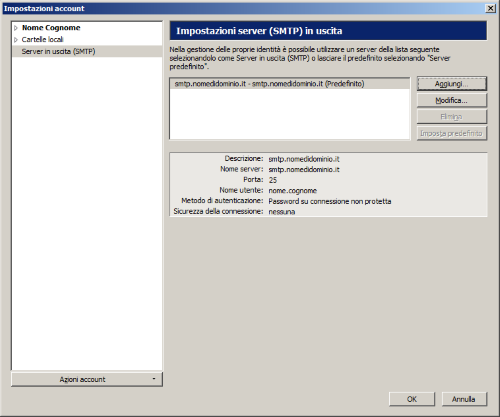

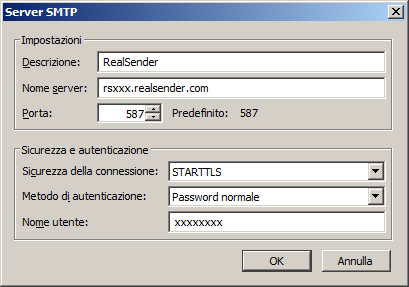

Thunderbird

Strumenti > Impostazioni account…

Server in uscita (SMTP) > [Aggiungi…]

Impostazioni

Descrizione: RealSender

Nome server: rsxxx.realsender.com

Porta: 587

Sicurezza ed autenticazione

Sicurezza della connessione: STARTTLS

Metodo di autenticazione: Password normale

Nome utente: (quello che vi abbiamo inviato)

[OK]

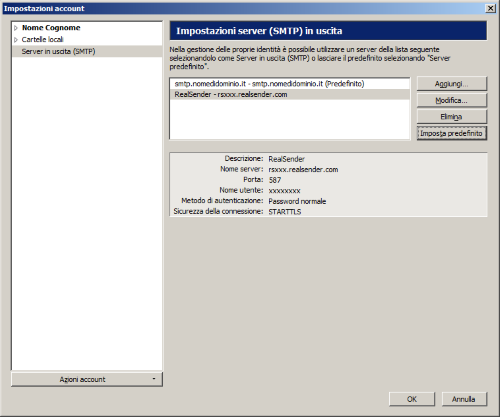

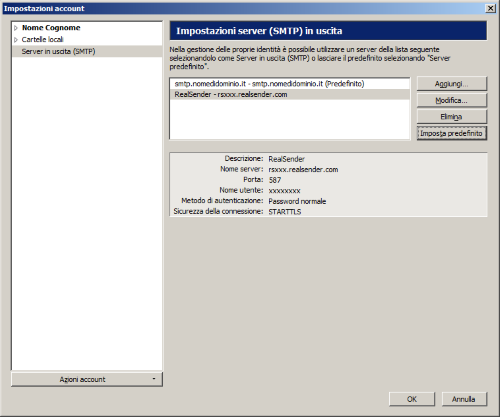

RealSender > [Imposta predefinito]

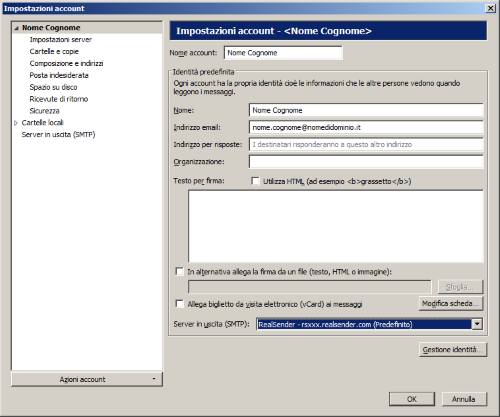

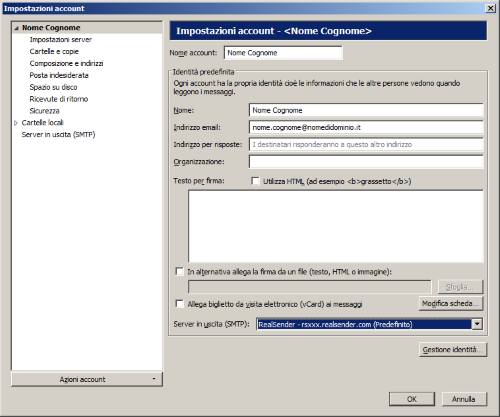

Impostazioni account

(selezionare dal menu a sinistra l’account di posta elettronica)

Server in uscita (SMTP): RealSender

[OK]

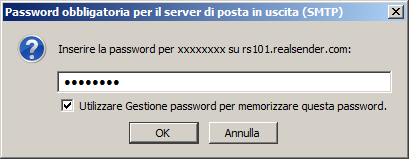

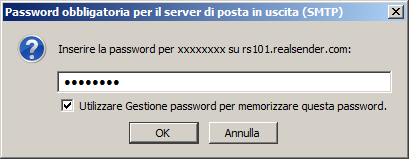

Al primo messaggio inviato, comparirà la finestra:

Password obbligatoria per il server di posta in uscita (SMTP)

Inserire la password per…: (quella che vi abbiamo inviato)

[x] Utilizzare gestione password per memorizzare questa password

[OK]

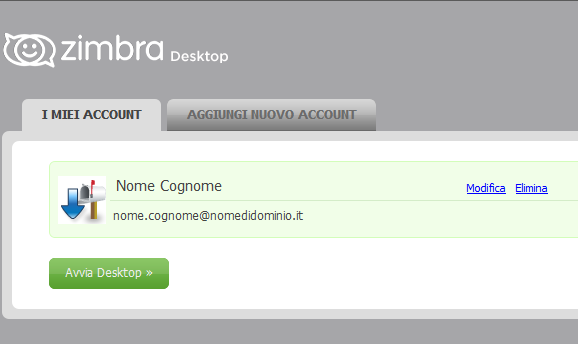

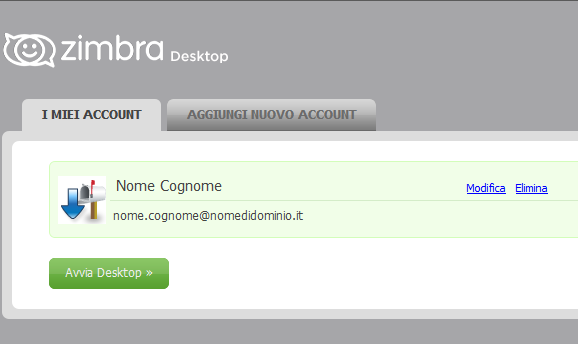

Zimbra Desktop

Avvia Desktop > Imposta (in alto a destra)

I MIEI ACCOUNT > [Modifica]

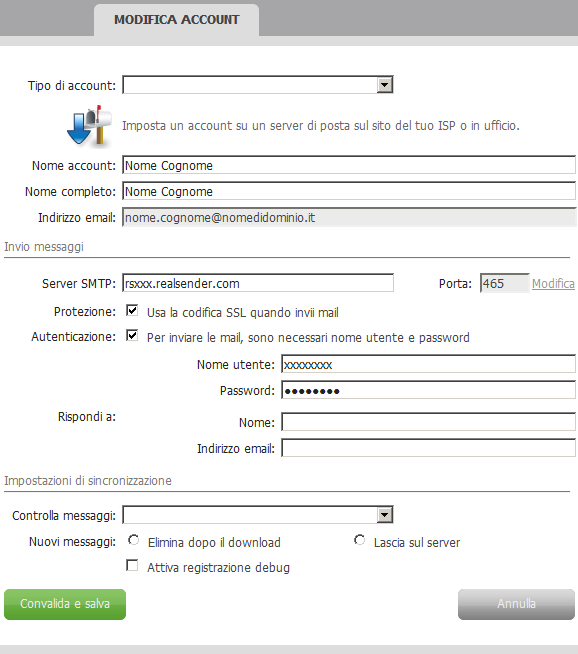

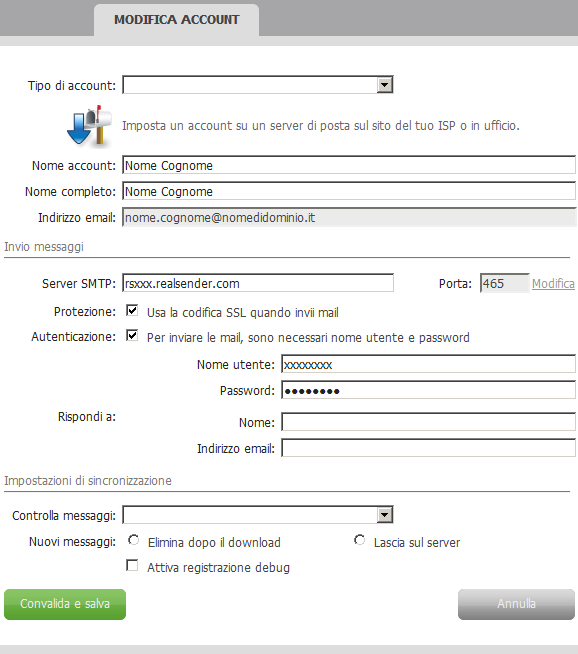

MODIFICA ACCOUNT

Invio messaggi

Server SMTP: rsxxx.realsender.com

Protezione: [x] Usa la codifica SSL quando invii mail

Autenticazione: [x] Per inviare mail, sono necessari nome utente e password

Nome utente: (quello che vi abbiamo inviato)

Password: (quella che vi abbiamo inviato)

[Convalida e salva]

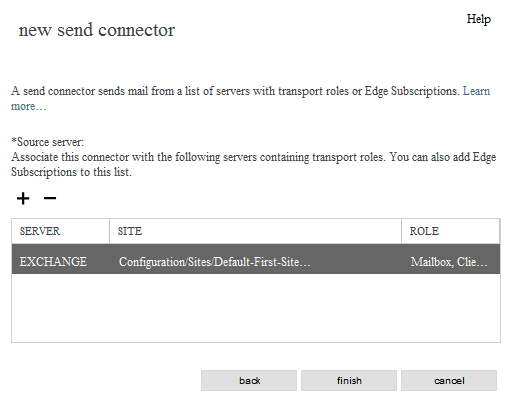

Sottosezioni di configurazione email server

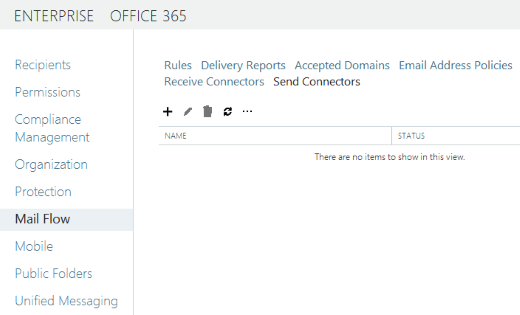

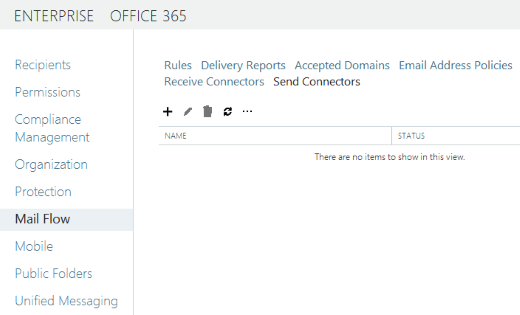

Exchange Server

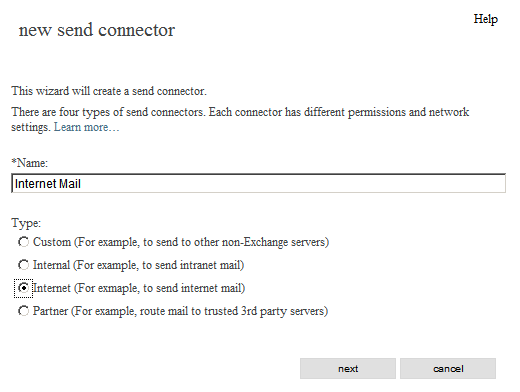

EAC

(Exchange Admin Center)

Mail Flow > Send Connectors

[+] New send connector

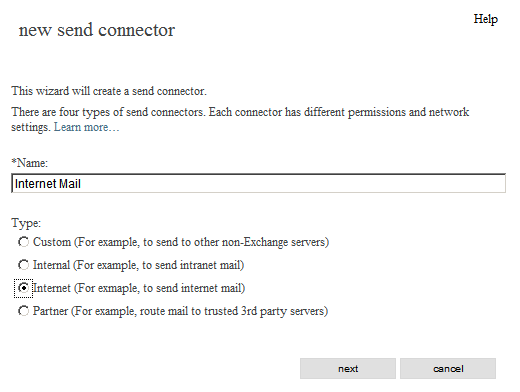

new send connector

*Name:

Internet Mail

Type:

[x] Internet (For example, to send internet mail)

[next]

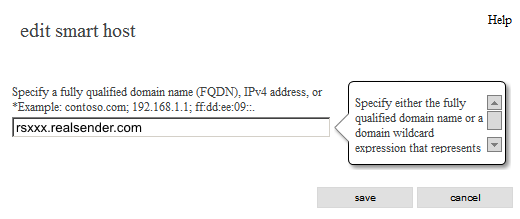

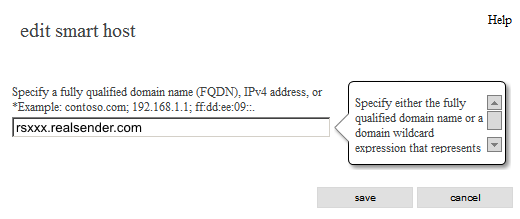

edit smart host

Specify a fully qualified domain name (FQDN), IPv4 address, or IPv6 address:

rsxxx.realsender.com

[save]

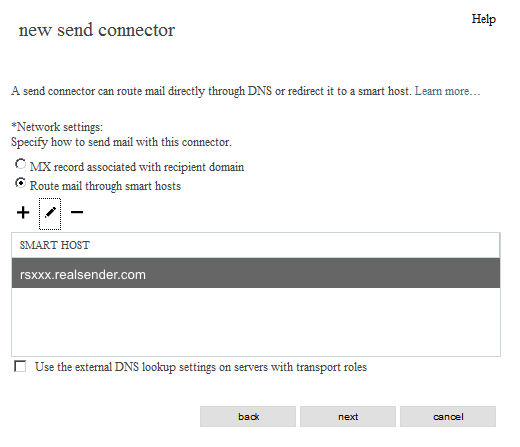

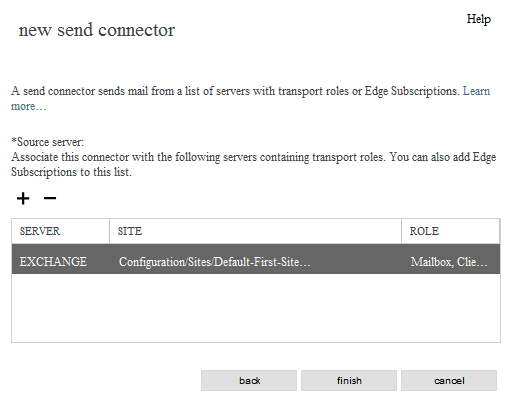

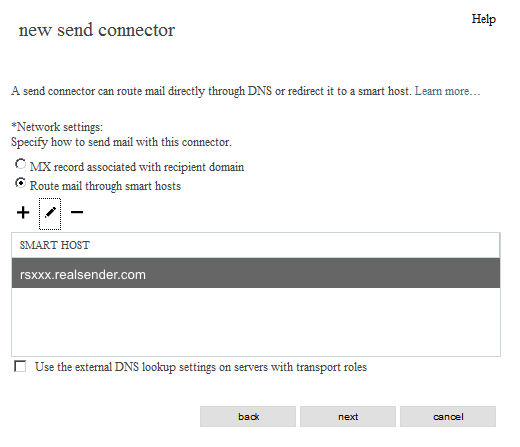

new send connector

*Network settings:

[x] Route mail through smart hosts

(invariato)

[next]

new send connector - authentication

Smart host authentication:

[x] Basic authentication

[x] Offer basic authentication only after starting TLS

*User name:

(quello che vi abbiamo inviato)

*Password:

(quella che vi abbiamo inviato)

[next]

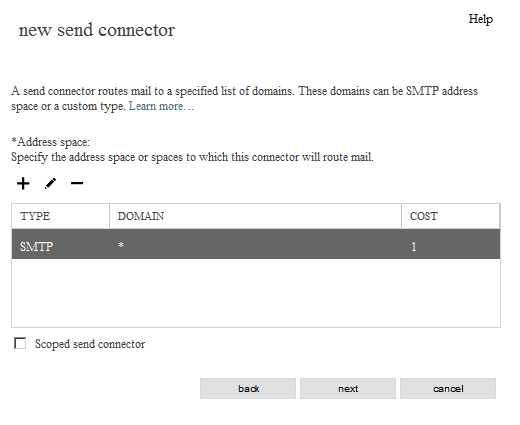

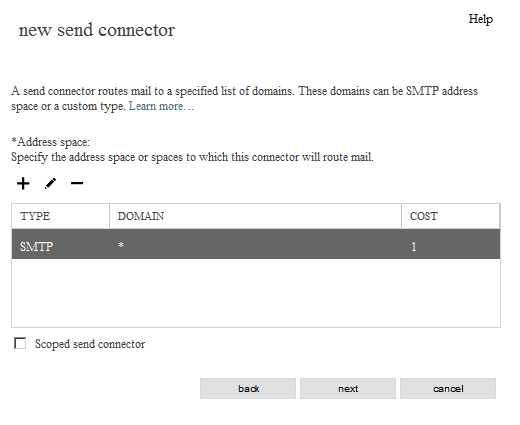

new send connector - routing

*Address space:

TYPE: SMTP

DOMAIN: *

COST: 1

[next]

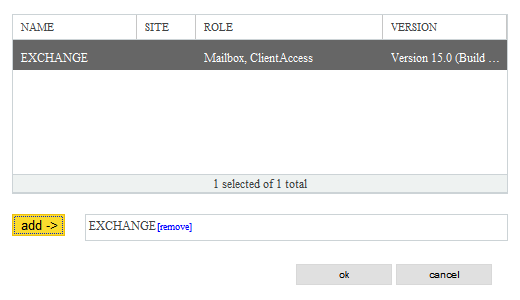

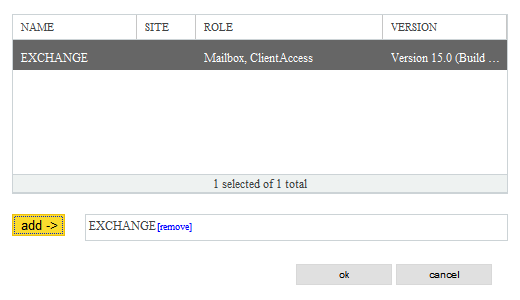

new send connector - which exchange server

[EXCHANGE]

[add ->] EXCHANGE

[ok]

[finish]

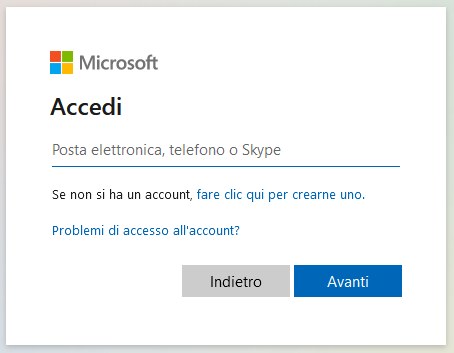

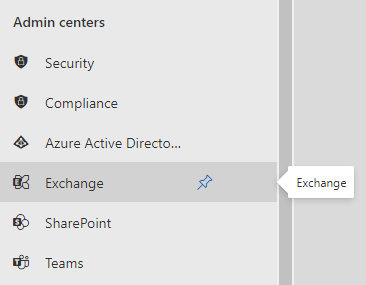

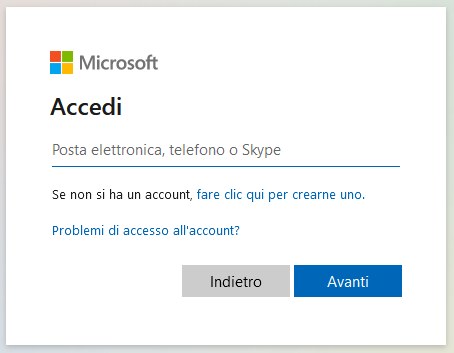

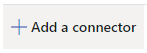

Office 365

Microsoft Office 365 Admin center

Menu di sinistra > Admin

Microsoft 365 admin center > … Show all

Microsoft 365 admin center > Admin centers > Exchange

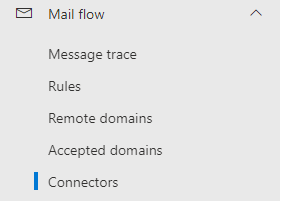

Exchange admin center > Mail flow > Connectors

Connectors > Add a connector

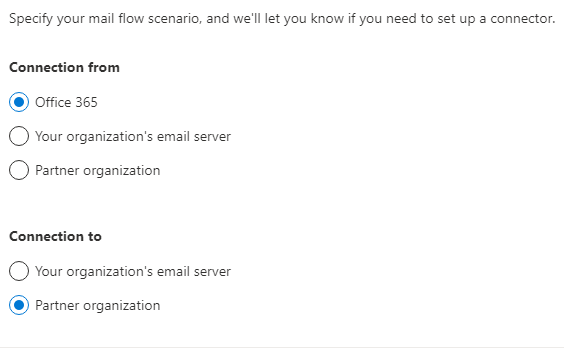

New connector

Connection from: [x] Office 365

Connection to: [x] Partner organization

[Next]

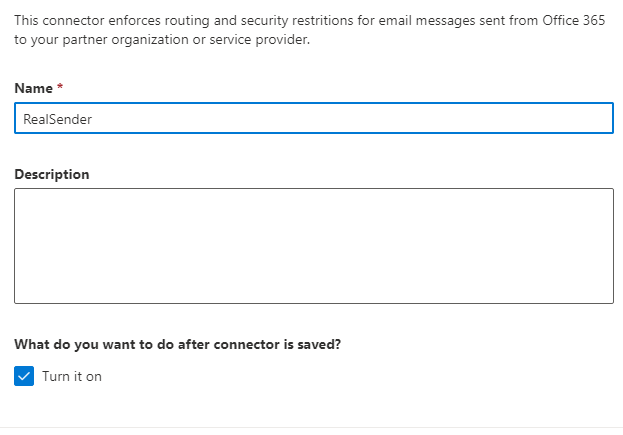

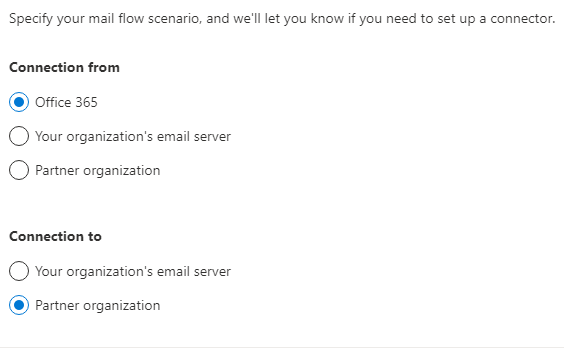

Connector name

This connector enforces routing and security restritions for email messages sent

from Office 365 to your partner organization or service provider.

Name: RealSender

What do you want to do after connector is saved?

[x] Turn it on

[Next]

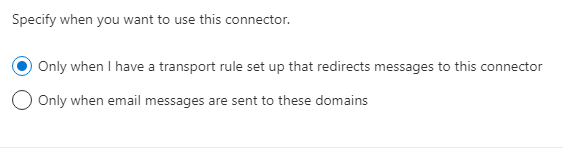

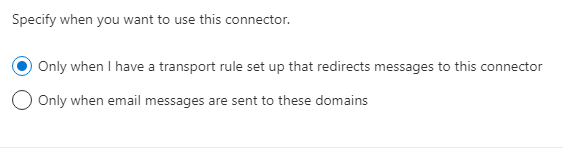

Use of connector

Specify when you want to use this connector.

[x] Only when I have a transport rule set up that redirects messages to this connector

[Next]

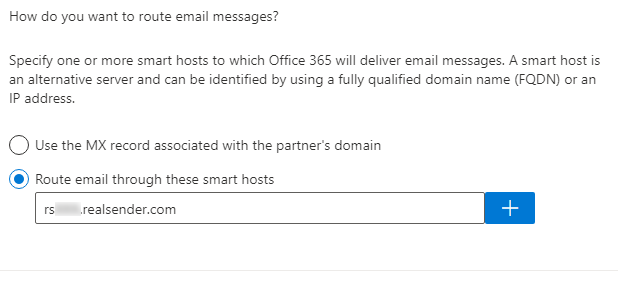

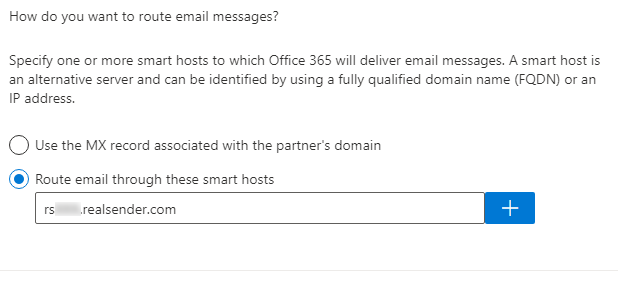

Routing

How do you want to route email messages?

Specify one or more smart hosts to which Office 365 will deliver email messages.

A smart host is an alternative server and can be identified by using a fully qualified domain name (FQDN) or an IP address.

[x] Route email through these smart host

rsxxx.realsender.com [+]

[Next]

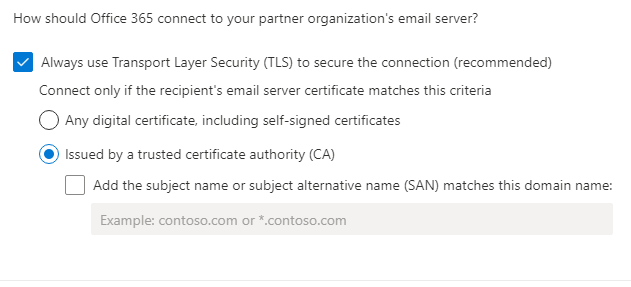

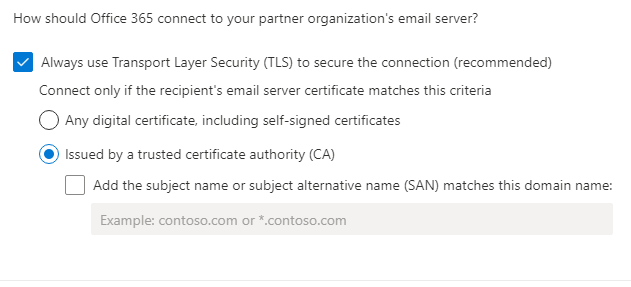

Security restrictions

How should Office 365 connect to your partner organization's email server?

[x] Always use Transport Layer Security (TLS) to secure the connection (recommended)

Connect only if the recipient's email server certificate matches this criteria

[x] Issued by a trusted certificate authority (CA)

[Next]

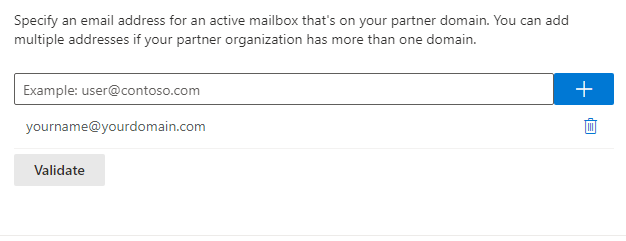

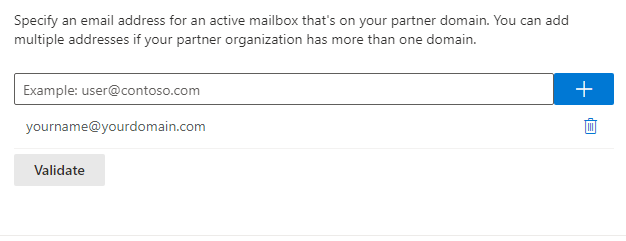

Validation email

Specify an email address for an active mailbox that's on your partner domain.

You can add multiple addresses if your partner organization has more than one domain.

yourname@yourdomain.com [+]

[Validate]

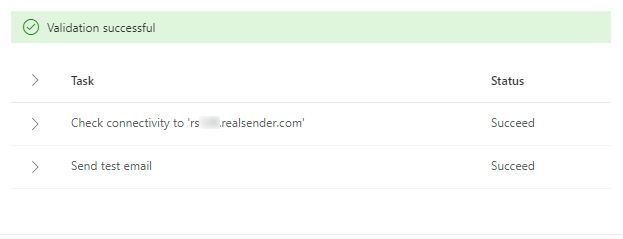

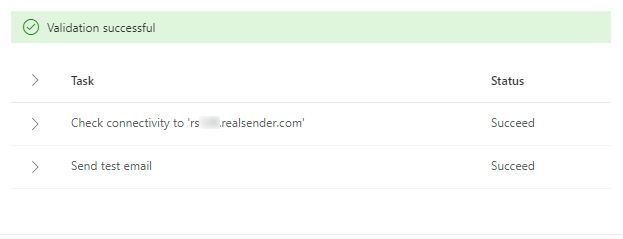

Validation successful

[Validate]

Validation in progress...

Validation successful

> Task Status

> Check connectivity to 'rsxxx.realsender.com' Succeeded

> Send test email Succeeded

[Next]

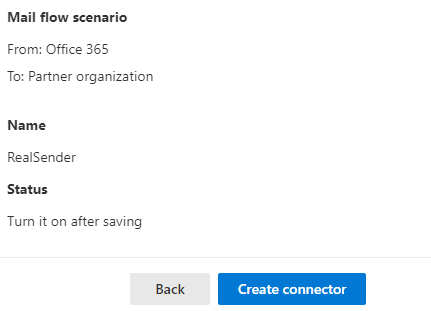

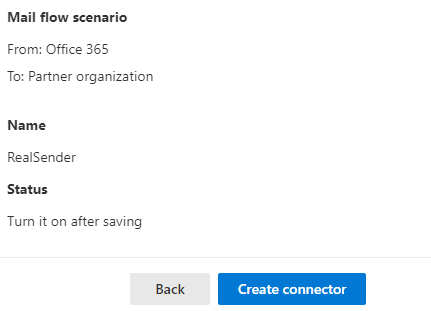

Review connector

Mail flow scenario

From: Office 365

To: Partner organization

Name

RealSender

Status

Turn it on after saving

Use of connector

Use only when I have a transport rule set up that redirects messages to this connector.

Routing

Route email messages through these smart hosts: rsxxx.realsender.com

Security restrictions

Always use Transport Layer Security (TLS) and connect only if the recipient’s

email server certificate is issued by a trusted certificate authority (CA).

[Create connector]

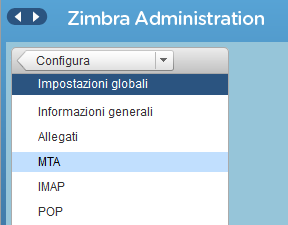

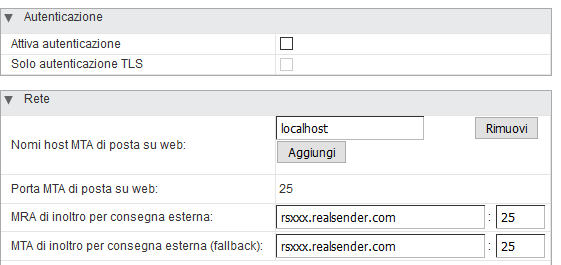

Zimbra Collaboration

Zimbra Collaboration

(network edition / open source)

> Console di amministrazione

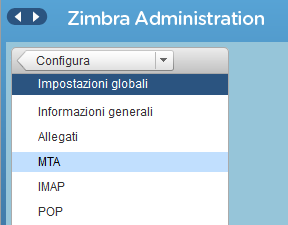

Zimbra Administration

> Configura

> Impostazioni globali

> MTA

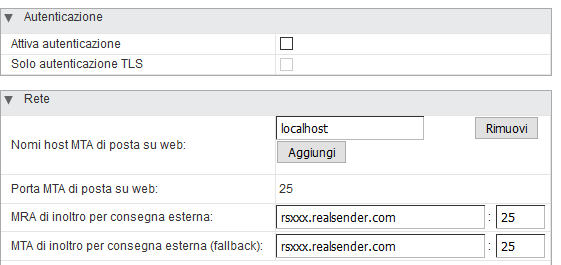

Autenticazione

Attiva autenticazione [ ]

Solo autenticazione TLS [ ]

Rete

Nomi host MTA di posta su web: localhost

Porta MTA di posta su web: 25

MTA di inoltro per consegna esterna: rsxxx.realsender.com : 25

MTA di inoltro per consegna esterna (fallback): rsxxx.realsender.com : 25

Per cortesia [avvisate il nostro team di supporto](/noi-consegniamo-le-vostre-email/contatti) che state utilizzando Zimbra Collaboration,

così che possiamo configurare i nostri server per accettare la connessione senza ulteriori modifiche da parte vostra

(non sarà necessario cambiare le impostazioni del server smtp Postfix di Zimbra)

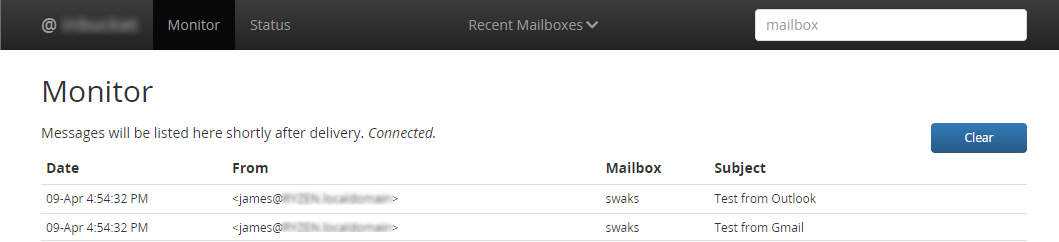

app inxbox

L’app “inxbox” di RealSender è un server email pronto all’uso,

che riceve qualsiasi messaggio inviato al dominio autorizzato.

Diventa subito operativo non appena il record mx punta ad esso.

Viene spesso utilizzato come mailserver di emergenza.

Se il servizio di posta elettronica abituale smette di funzionare,

inxbox accetta immediatamente qualsiasi messaggio inviato.

Senza bisogno di configurazioni particolari,

quale l’indicazione dei singoli indirizzi email degli utenti.

Quando è configurato come archivio storico delle email,

un processo automatico registra i messaggi

suddivisi per destinatario, mese ed anno.

Caratteristiche principali:

registra in modo trasparente tutte le email

un'area web sicura per leggere online i messaggi email di inxbox

Sottosezioni di app inxbox

archivio storico delle email

I messaggi email sono il canale principale delle moderne comunicazioni aziendali.

La loro perdita rappresenterebbe un grande danno al patrimonio di conoscenze dell’azienda.

Inoltre la corrispondenza aziendale va generalmente conservata per dieci anni.

!! se la vostra azienda utilizza caselle di posta nominativa

come nome.cognome@nomeazienda.it

prima di attivare questa funzione occorre aver informato i mittenti

Vi forniamo un dominio di posta elettronica in entrata dedicato,

così l’app “inxbox” di RealSender archivia in modo trasparente

tutte le email, a cui potrete accedere tramite:

-

una speciale casella di posta pop3

configurata in modo da poter accettare grandi quantità di mail in breve tempo

-

un’area web sicura

accessibile online tramite una versione personalizzata della nostra interfaccia webmail

Un processo automatico archivia i messaggi suddivisi per destinatario, mese ed anno.

Quando associato a RealSender Secure Email Gateway,

tutte le email inviate vengono duplicate ed archiviate automaticamente.

Prova gratuita di RealSender

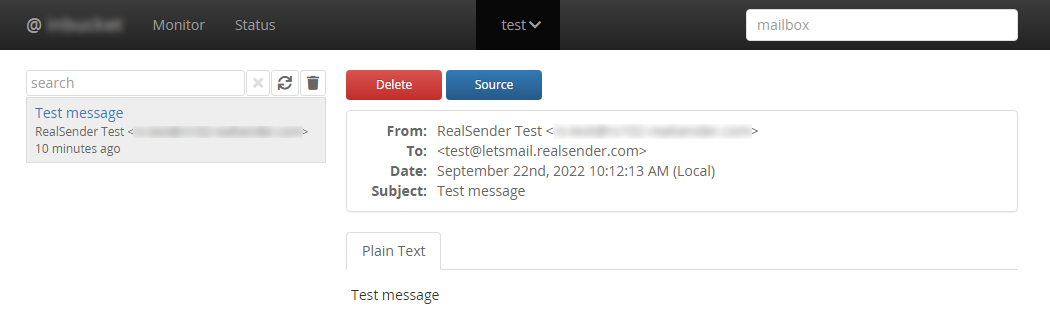

interfaccia webmail

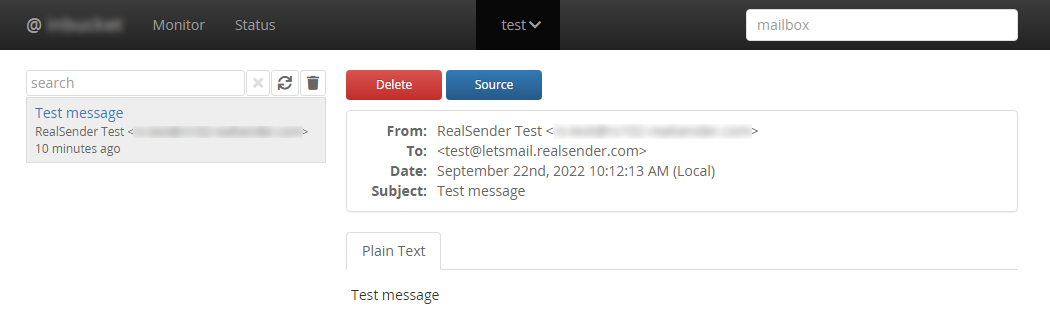

Caratteristiche dell’interfaccia web:

- Elenca i messaggi presenti in una casella di posta

- Visualizza il contenuto di un particolare messaggio

- Visualizza il sorgente di un messaggio (intestazioni + corpo)

- Visualizza la versione HTML di un messaggio (in una nuova finestra)

- Elenca gli allegati MIME con i pulsanti per visualizzare o scaricare

- Elimina un messaggio

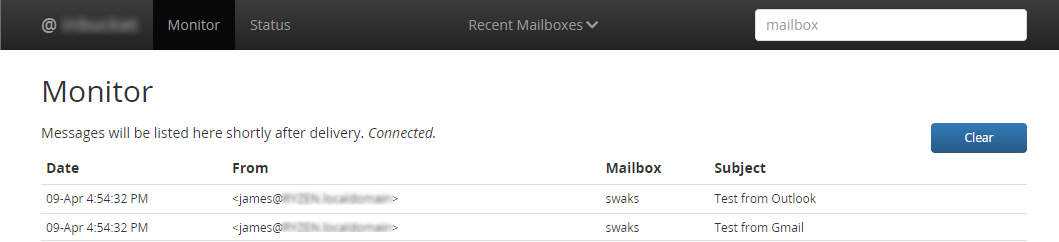

- Monitor: una visualizzazione in tempo reale di tutti i messaggi ricevuti

Una demo funzionante è disponibile nell’area di strumenti (gratuiti) per postmaster:

» inxbox demo email temporanea

Prova gratuita di RealSender

app spamstop

La posta elettronica è il principale canale per gli attacchi informatici.

La falsificazione dell’indirizzo del mittente, chiamata anche “spoofing”,

può essere rilevata dalle informazioni di autenticazione delle email.

L’app “spamstop” di RealSender mostra i risultati delle verifiche di autenticità

direttamente nell’oggetto dei messaggi ricevuti.

È un’efficiente soluzione anti-spam, se associata ad un filtro

che divide i messaggi in base ai mittenti che NON sono nella vostra rubrica.

È attivabile per tutto il dominio o anche solo qualche indirizzo email.

Caratteristiche principali:

controllo del mittente dell'email basato su spf

controllo del mittente e del sigillo dell'email basato su dkim

almeno uno dei domini deve essere allineato con il dominio From del mittente

due SPAM tag aggiunti all'oggetto per evidenziare le frodi

per ricevere nella posta in arrivo solo i mittenti che avete precedentemente autorizzato

per ricevere messaggi email solo dai mittenti che avete precedentemente autorizzato

per proteggere le caselle email da mittenti indesiderati ed allegati pericolosi

Sottosezioni di app spamstop

1 - controllo spf

Vogliamo essere sicuri che l’indirizzo email non sia stato falsificato/spoofed*.

* = far sembrare che il messaggio provenga da un mittente diverso da quello effettivo

L’autenticazione SPF ci aiuta ad identificare se il messaggio è stato spedito attraverso un server autorizzato.

Il dominio del mittente (envelope sender) contiene queste informazioni, che sono al sicuro, all’esterno della mail.

Solo se il messaggio NON è stato autenticato correttamente,

il simbolo !! (attenzione) viene aggiunto all’oggetto,

una delle seguenti note esplicative è inserita nella testata messaggio, riga “X-RealSender”:

:: spf-none :: se il dominio del mittente non contiene informazioni per autenticare la mail

:: spf-softfail :: se il server smtp non è elencato tra quelli autorizzati ma ciò va considerato come un "softfail"

:: spf-fail :: se il server smtp non è elencato tra quelli autorizzati e la mail deve essere rifiutata o scartata

A volte le informazioni registrate a livello di dominio non risultano corrette/comprensibili:

:: spf-permerror :: se si è verificato un errore permanente (ad esempio record SPF formattato in modo errato)

Il controllo SPF viene effettuato rispetto all’indirizzo email “envelope sender”.

In questo caso chi riceve il messaggio potrebbe vedere un altro indirizzo “Da:” (from) e viene riportato questo avviso:

:: spf-diff :: se gli indirizzi "envelope sender" e "from" sono diversi

Maggiori informazioni

2 - controllo dkim

DKIM (DomainKeys Identified Mail) consente ai mittenti di dimostrare che l’email è stata effettivamente inviata da loro e che non è stata modificata dopo l’invio.

Ciò si ottiene apponendo una firma digitale (sigillo), collegata ad un nome di dominio, a ciascun messaggio email spedito.

Solo se il messaggio NON è stato firmato correttamente,

il simbolo !! (attenzione) viene aggiunto all’oggetto,

una delle seguenti note esplicative è inserita nella testata messaggio, riga “X-RealSender”:

:: dkim-none :: non sono state trovate intestazioni DKIM-Signature (valide o non valide)

:: dkim-fail :: è stata trovata un'intestazione DKIM-Signature valida, ma la firma non contiene un valore corretto per il messaggio

A volte non è possibile eseguire il controllo:

:: dkim-invalid :: c'è un problema nella firma stessa o nel record della chiave pubblica. La firma non può essere verificata

:: dkim-temperror :: è stato rilevato un errore che è probabilmente di natura transitoria, come l'incapacità temporanea di recuperare la chiave pubblica

Quando il messaggio è stato firmato utilizzando un dominio diverso, viene aggiunto un avviso “diff”.

Questo avviso NON verrà visualizzato se il mittente supera il controllo SPF:

:: dkim-diff :: il messaggio NON è stato firmato dal dominio del mittente

Maggiori informazioni

3 - allineamento dmarc

DMARC significa: autenticazione, reportistica e conformità dei messaggi basata sul dominio.

È uno standard di autenticazione delle email, sviluppato per combattere la posta elettronica falsificata.

Nel capitolo “3.1. Identifier Alignment” dice:

DMARC autentica l'utilizzo del dominio RFC5322.From richiedendo

che corrisponda (è allineato con) un identificatore autenticato.

-- https://tools.ietf.org/html/rfc7489#section-3.1

Che significa semplicemente:

quando un mittente autentica la propria email utilizzando SPF e/o DKIM,

almeno uno dei domini deve essere allineato con il dominio From del mittente

Questo approccio è ampiamente accettato e generalmente considerato

una buona pratica per identificare domini mittente attendibili.

**RealSender MX Protect verifica l'allineamento "relaxed", quello di default in dmarc:**

-

Per l’autenticazione SPF

il dominio di base (root) dell’indirizzo Mail From deve corrispondere al dominio di base (root) dell’indirizzo From del mittente.

L’allineamento “relaxed” consente di utilizzare qualsiasi sottodominio e di soddisfare comunque i requisiti di allineamento del dominio.

-

Per l’autenticazione DKIM

il dominio di base (root) utilizzato per la firma dkim deve corrispondere al dominio From del mittente.

L’allineamento “relaxed” consente di utilizzare qualsiasi sottodominio e di soddisfare comunque i requisiti di allineamento del dominio.

**Risultati possibili:**

-

entrambe le regole sono rispettate

il dominio del mittente è completamente attendibile,

il messaggio arriva a destinazione invariato

-

viene soddisfatta solo una delle due regole

il simbolo ~ (tilde) viene aggiunto all’oggetto,

una delle seguenti note esplicative è inserita nella testata messaggio

~ ... oggetto ...

X-RealSender: ~ | spf=pass (domain NOT aligned) | dkim=pass | ~

~ ... oggetto ...

X-RealSender: ~ | spf=pass | dkim=pass (domain NOT aligned) | ~

- nessun allineamento

gli avvisi “:: spf-diff ::” e “:: dkim-diff ::”

vengono visualizzati nell’oggetto

Maggiori informazioni

4 - doppio spam tag

DMARC viene usato da sempre più aziende per proteggere i loro mittenti dallo spoofing.

Il suo utilizzo richiede la corretta autenticazione con SPF o DKIM e l’allineamento dei domini From / Mail-From.

Per maggiori informazioni:

<dmarc> agisce sulle email fasulle

I messaggi provenienti da mittenti con il record _dmarc,

se NON sono autenticati, vengono segnalati con due tag [ SPAM ] nell’oggetto:

[ SPAM ] ... message subject ... [ SPAM ]

I messaggi senza il record _dmarc, che falliscono sia l’autenticazione SPF che DKIM,

vengono segnalati con un tag [suspicious] nell’oggetto:

[suspicious] ... message subject ...

Prova gratuita di RealSender

filtro mittenti lato client

L’app “spamstop” diventa un’efficiente soluzione anti-spam

se associata ad un filtro che scarta i messaggi ricevuti

in base ai mittenti che NON sono nella vostra rubrica.

La maggior parte dei moderni client email offre questa possibilità.

Ecco alcuni esempi di configurazione:

nelle impostazioni di Outlook abilitare: considera attendibili i messaggi inviati dai miei contatti

in Thunderbird creare un filtro con condizioni 'Mittente non è nella Rubrica'

Sottosezioni di filtro mittenti lato client

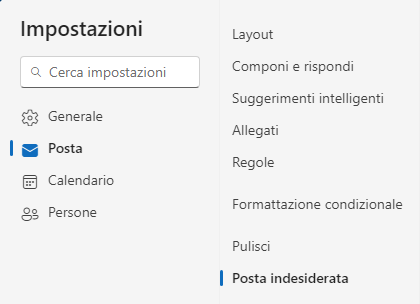

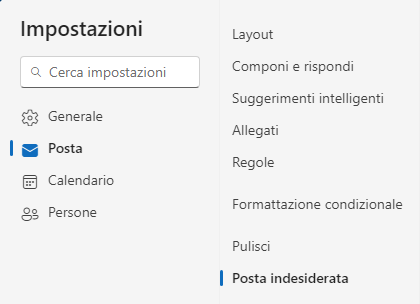

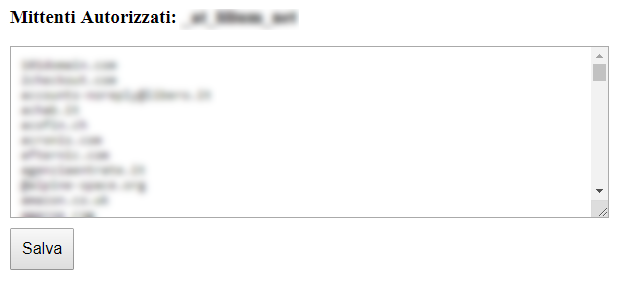

Microsoft 365 Outlook

Qui sotto riportiamo la schermata delle “Impostazioni” di Outlook.

In “Posta indesiderata” spuntare “Considera attendibili i messaggi inviati dai miei contatti”.

Premere [Salva] per registrare le modifiche.

Prova gratuita di RealSender

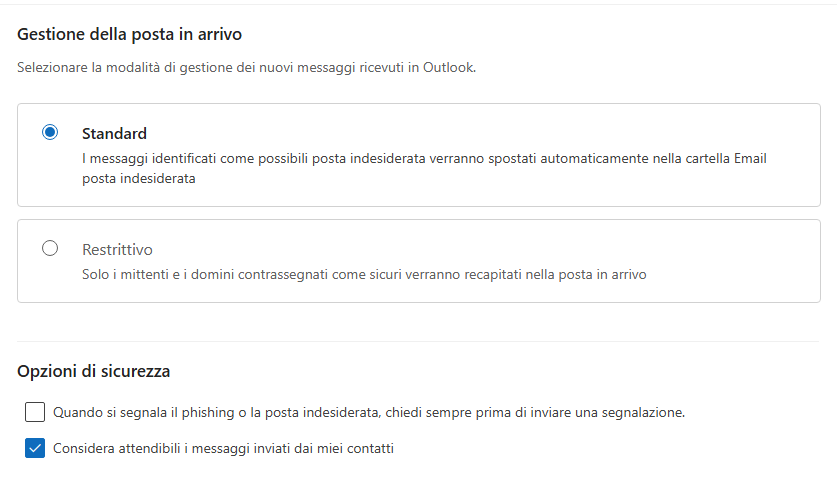

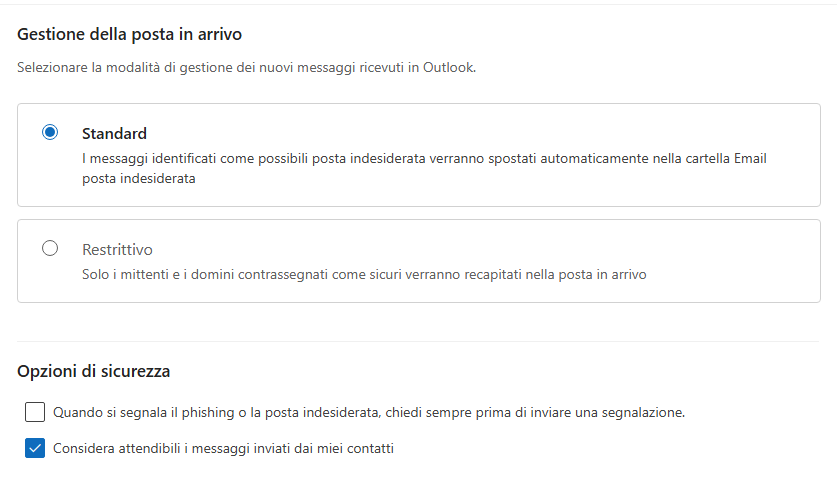

Mozilla Thunderbird

Qui sotto riportiamo la schermata dello strumento “Filtri messaggi” in Thunderbird.

Aggiungere le condizioni con l’opzione “Soddisfano TUTTE le condizioni”:

- Mittente non è nella Rubrica, Rubrica personale

- Mittente non è nella Rubrica, Indirizzi collezionali

Esegui queste azioni:

Sposta il messaggio in: Spam.

Prova gratuita di RealSender

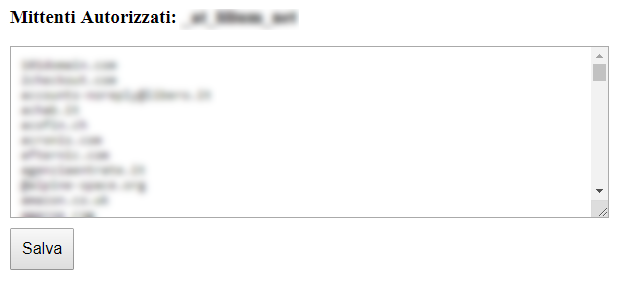

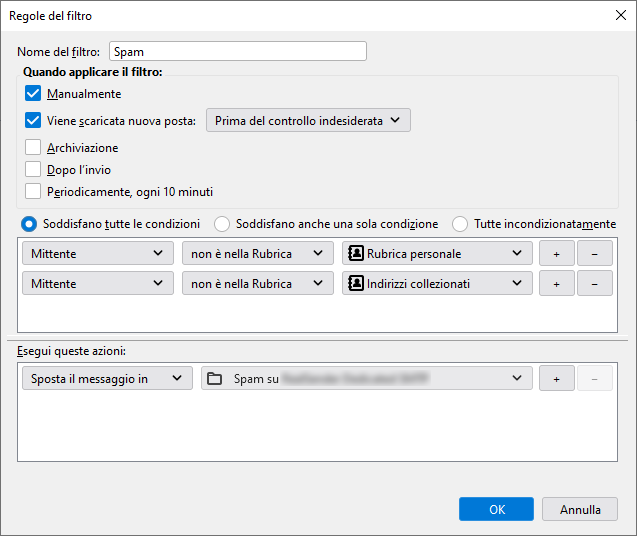

filtro mittenti lato server

Non tutti i client di posta elettronica forniscono sistemi sofisticati per filtrare le email.

In questi casi è possibile agire a monte.

La funzione “Mittenti autorizzati” consente di ricevere messaggi

solo dai mittenti che avete precedentemente autorizzato

(potete indicare anche l’intero dominio, es. @nomedidominio.it):

Tutti i messaggi corretti arriveranno come al solito nella vostra casella email.

Tutti i messaggi di spam andranno in una diversa casella di posta

oppure nella cartella “Posta indesiderata” dell’utente di Microsoft 365 Exchange.

Nessuna email andrà persa.

Potreste leggere la casella dei messaggi scartati una o più volte al giorno.

Risparmierete così tanto tempo prezioso.

Prova gratuita di RealSender

Sottosezioni di filtro mittenti lato server

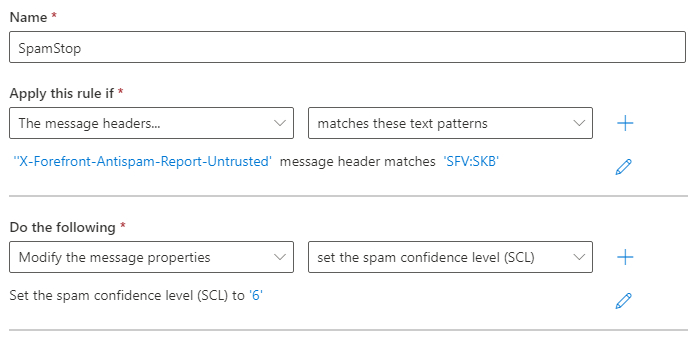

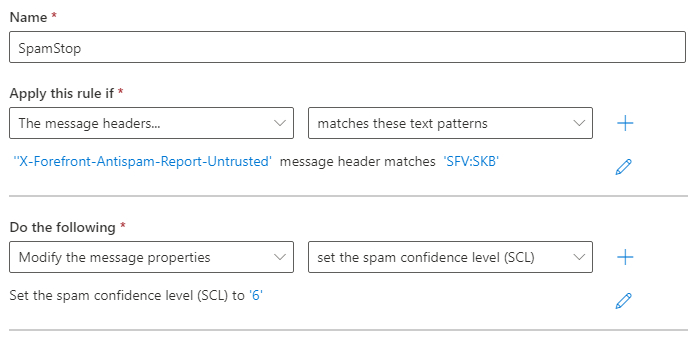

Microsoft 365 Exchange

Questa configurazione consente di spostare correttamente la posta

proveniente dai mittenti NON autorizzati alla cartella Posta indesiderata dell’utente.

I messaggi filtrati dall’app SpamStop arriveranno con le intestazioni

ed il seguente valore di protezione dalla posta indesiderata:

X-Forefront-Antispam-Report: SFV:SKB

(messaggio contrassegnato come posta indesiderata dal filtro della posta indesiderata

a causa dell’indirizzo di posta elettronica o del dominio di posta elettronica del mittente

NON presente nell’elenco dei mittenti autorizzati)

Occorre attivare la seguente Azione: impostare il livello di attendibilità della posta indesiderata

detto anche “spam confidence level” (SCL) di questi messaggi su 6 (posta indesiderata)

Il valore predefinito del parametro SCLJunkThreshold è 4, ovvero un SCL pari o superiore a 5

deve recapitare il messaggio alla cartella Posta indesiderata dell’utente.

-

Nell’interfaccia di amministrazione di Exchange passare a “Mail flow” (Regole flusso).

-

Nella pagina “Rules” (Regole) selezionare “Add a rule” (Aggiungi)

> “Create a new rule” (crea una nuova regola) nel menu a tendina.

-

Nella pagina “New transport rule” (Nuova regola),

configurare le seguenti impostazioni:

Name (Nome): SpamStop

Apply this rule if (Applicare questa regola se): ‘X-Forefront-Antispam-Report-Untrusted’

message header matches (un’intestazione del messaggio contiene): ‘SFV:SKB’

Do the following (Eseguire le operazioni seguenti):

Modify the message properties (Modifica le proprietà del messaggio)

Set the spam confidence level “SCL” to: ‘6’

(Impostare il livello di attendibilità della posta indesiderata) a: ‘6’

Salvare ed attivare la regola.

Prova gratuita di RealSender

impostazioni di sicurezza

Aggiungono un ulteriore livello di sicurezza alle vostre email.

Proteggono le caselle di posta elettronica

da mittenti fasulli ed allegati pericolosi.

Opzioni di sicurezza che vengono attivate a richiesta:

per ricevere email solo da mittenti che hanno superato i controlli di autenticazione

per rimuovere tutti gli allegati potenzialmente dannosi dalle email

Sottosezioni di impostazioni di sicurezza

solo mittenti autenticati

È utile quando si desidera ricevere messaggi solo da mittenti verificati.

Tutte le mail che non superano i controlli, vengono eliminate o rimbalzate.

Occorre essere certi che l’indirizzo email del mittente non sia stato falsificato.

Questo controllo si esegue mettendo insieme l’autenticazione SPF e DKIM.

SPF convalida l’indirizzo del mittente e la sua relazione con il server che ha inviato il messaggio.

DKIM garantisce che i messaggi email (compresi gli allegati) non vengano modificati

dopo che sono stati “firmati” in fase di spedizione.

In teoria è tutto qui, in pratica sia SPF che DKIM possono fare riferimento

ad un dominio diverso rispetto all’indirizzo email del mittente.

Noi controlliamo che l’autenticazione SPF e la firma DKIM siano associate al dominio del mittente.

Così nessun altro può autenticare la mail. Questo ne garantisce la provenienza.

Prova gratuita di RealSender

elimina gli allegati pericolosi

L’opzione “elimina gli allegati pericolosi” rimuove tutti gli allegati potenzialmente dannosi

tranne alcune estensioni sicure come pdf, txt, gif, jpg e png.

Il destinatario riceve il messaggio senza l’allegato.

Un avviso viene inserito all’inizio del contenuto, come questo:

ATTENZIONE: Questa email ha violato la politica di sicurezza della vostra azienda

ed e' stata modificata. Per ulteriori informazioni, contattate l'Amministratore IT.

L'allegato "esempio.zip" e' stato rimosso perche' potrebbe essere pericoloso.

Se vi occorre questo documento, contattate il mittente.

Su Internet è pubblicato un caso di studio interessante, che termina con questa frase:

“Per noi, il filtro degli allegati ha avuto molto successo”

– web.mit.edu/net-security/Camp/2004/presentations/reillyb-mit2004.ppt (presentazione PowerPoint - in inglese)

Prova gratuita di RealSender