Sottosezioni di email trends

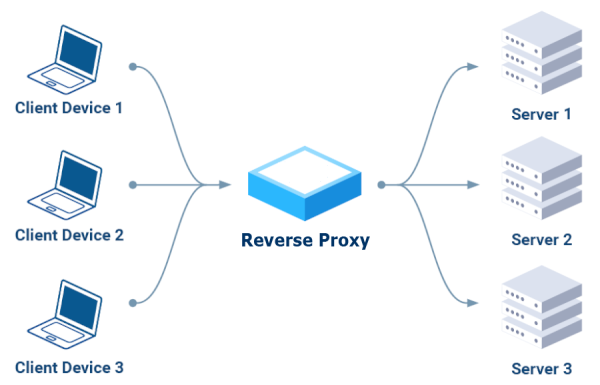

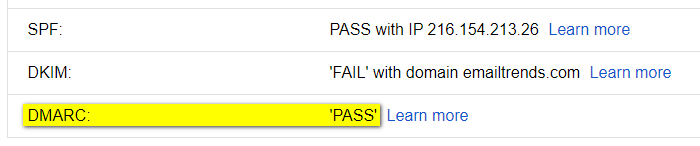

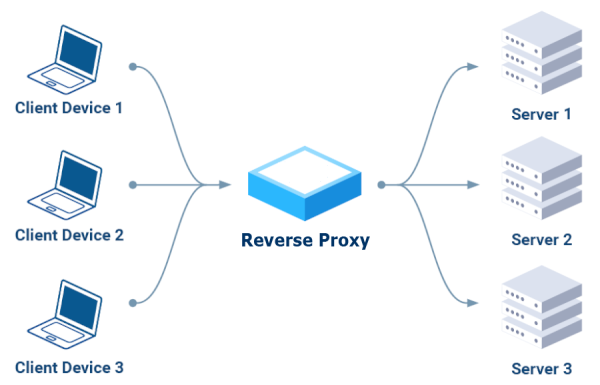

reverse PROXY per server SMTP

Un reverse proxy è un server che si posiziona davanti a uno o più server web

per gestire le richieste dei client, migliorando sicurezza, prestazioni e scalabilità.

Invece di comunicare direttamente con i server,

i client inviano le loro richieste al reverse proxy,

che le instrada ai server appropriati e poi restituisce la risposta,

agendo come un punto di accesso unico e protetto.

Vantaggi principali:

- Sicurezza

può bloccare le richieste dannose, criptare il traffico

e proteggere i server di backend da attacchi diretti

- Prestazioni

distribuisce il traffico in entrata su più server, prevenendo il sovraccarico

di un singolo server e garantendo una maggiore disponibilità

- Scalabilità

consente di aggiungere o rimuovere server di backend senza interruzioni

del servizio, offrendo la possibilità di gestire un traffico crescente

Reverse proxy solo HTTP (Layer 7)

Diversi strumenti sono disponibili su internet, dopo una ricerca abbiamo scartato in partenza quelli che supportano solo il protocollo HTTP (Layer 7):

NO Apache

“Oh cielo. Prenditi un momento per informarti sulle tecnologie con cui hai a che fare. La posta elettronica usa SMTP.

Apache usa HTTP. Apache non sa assolutamente nulla di SMTP. Se vuoi lavorare con i messaggi di posta elettronica, avrai bisogno di una tecnologia che parli SMTP.”

– EEAA Commented Aug 18, 2016 at 2:49

NO Caddy

“Caddy non può fare il proxy TCP, solo HTTP su TCP.

Usa un reverse proxy che può fare il proxy TCP come Traefik, Nginx o haproxy oppure usa questo plugin sperimentale”

– ElevenNotes Commented Sep 24, 2024

Poi ci siamo concentrati sui tre che sono stati consigliati nei commenti:

“Traefik, NginX o HAProxy”, installandoli e provandoli uno per uno.

Traefik è stata la prima scelta

La maggior parte dei tutorial partiva da Docker, piattaforma che volevo evitare optando per una soluzione semplice,

possibilmente basata su uno dei gestori di pacchetti per Linux quali YUM, per distribuzioni basate su RPM come Fedora e CentOS,

oppure APT (Advanced Package Tool), che è usato su distribuzioni basate su Debian come Ubuntu e Debian.

Dopo una lunga ricerca abbiamo trovato questo articolo recente, che descrive il tipo di installazione che stavamo cercando:

Setup Traefik as a systemd Service.

Un’unica nota: occorre modificare le impostazioni di SELinux da “Enforcing” a “Permissive”.

Di nuovo, dopo aver provato due corsi su Udemy, abbiamo trovato questo ottimo corso:

Traefik Crash Course (Without docker)

Siamo riusciti a farlo funzionare riproducendo gli esempi proposti,

verso la fine del video, l’ottimo docente ha dichiarato tutta la sua contrarietà verso questo strumento:

Traefik Crash Course - 53:50 Summary.

Ciò ci ha fatto desistere dal proseguire ulteriori test, portandoci a provare altro.

NginX è stata la seconda scelta

In questo caso l’installazione è risultata più semplice, in breve utilizzando YUM:

yum install epel-release nginx nginx-mod-stream nginx-mod-mail

una nota: in SELinux occorre abilitare il relay:

setsebool -P httpd_can_network_relay 1

Per la formazione siamo andati sul sicuro, con lo stesso docente del corso precedente:

NginX Crash Course (la prima parte termina dopo circa un’ora e venti minuti).

Anche per questa applicazione il docente NON è convinto, in particolare dal fatto che faccia sia da web server che da reverse proxy:

NginX Crash Course - 1:20:10 Summary.

Il resoconto termina con “I’ll pick HAProxy over NginX”, così abbiamo deciso di provare anche HAProxy.

Alla fine abbiamo provato anche HAProxy

L’installazione è risultata essere la più facile in assoluto in quanto si tratta di un’applicazione molto comune,

disponibile in tutti i gestori di pacchetti per Linux, ad esempio: yum install haproxy

Anche ora ci siamo rivolti al nostro docente di fiducia:

HAProxy Crash Course.

Funziona, sfortunatamente NON va bene per l’autenticazione SMTP:

“Non è possibile configurare haproxy in questo modo, perché haproxy non supporta affatto SMTP.”

– lukastribus Commented Aug 17, 2023

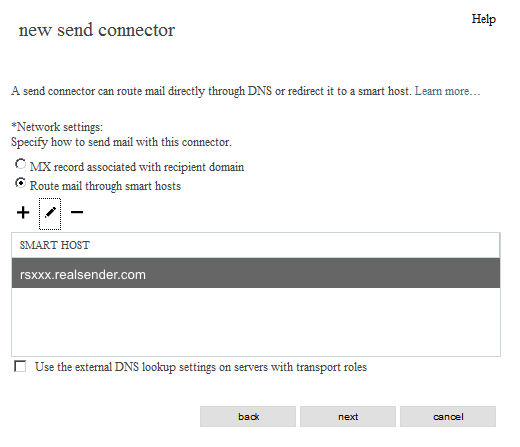

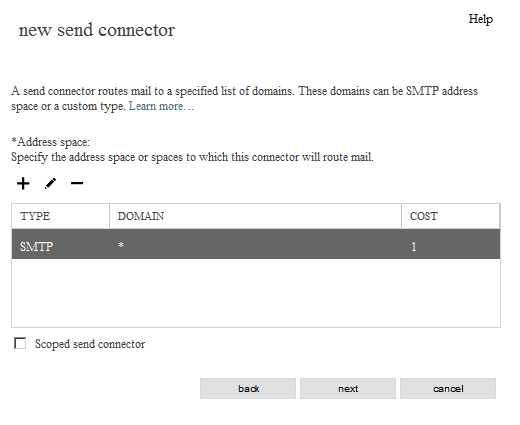

Un server SMTP standard come reverse proxy

A questo punto, dopo due settimane di verifiche, ci siamo resi conto che

è meglio utilizzare un server SMTP standard come reverse proxy verso altri SMTP.

Fa il suo lavoro, utilizzando solo il protocollo SMTP, autentica correttamente le connessioni,

e può passare le richieste ad altri SMTP tramite la funzione “smarhost”.

In Postfix all’interno di main.cf come

relayhost = [indirizzo_smarthost]:porta

In Sendmail all’interno di sendmail.mc come

define(`SMART_HOST',`mail.example.com')

torna all’inizio pagina

come ESTRARRE gli indirizzi EMAIL

A volte avete esportato dati provenienti dal sito web o dal software aziendale

contenenti informazioni sugli ordini o dettagli dei clienti.

Potreste aver avuto bisogno solo dell’indirizzo email e della data dell’ordine.

Un modo è importare tutti i dati in Excel, eliminare le colonne indesiderate

ed esportare quelle rimanenti.

Questa operazione potrebbe non funzionare bene se il campo email contiene anche

la descrizione dell’email, ad esempio: “Dave Martin <davemartin@bogusemail.com>”.

Può risultare macchinoso se occorre ripetere l’attività più volte

o se è necessario spiegare tutti i passaggi ad un’altra persona.

Estrarre i dati desiderati utilizzando “regex”

Una espressione regolare (abbreviata in “regex” o “regexp”)

è un elenco di caratteri che definisce una corrispondenza nel testo.

Un caso molto semplice è quello di individuare una parola scritta in due modi diversi nel testo:

l’espressione regolare seriali[sz]e corrisponde sia a “serialise” che a “serialize”.

Una situazione più complessa è la sintassi per identificare nel testo

Tutorial sulle espressioni regolari (Regex)

Video YouTube consigliato (in inglese)

“38 minuti ben spesi, ne vale assolutamente la pena” :

How to Match Any Pattern of Text

(dal minuto 25 viene spiegata la sintassi per estrarre gli indirizzi email)

Promemoria per l’utilizzo delle espressioni regolari (in inglese)

Il servizio online RegExr

Le espressioni regolari sono generalmente accettate

negli editor di testo avanzati come Notepad++ o Atom.

Sono disponibili anche strumenti online gratuiti, uno di questi è: https://regexr.com

un servizio online per imparare, creare e provare le espressioni regolari.

Spiegazione dell’interfaccia Web:

“Expression” è il campo che contiene la sintassi regex.

“Text” è il contenuto da analizzare.

“Tools > List” mostrerà i risultati dell’estrazione.

Esempio 1: per estrarre solo l’indirizzo email

Expression:

[a-zA-Z0-9._-]+@[a-zA-Z0-9._-]+\.[a-zA-Z0-9_-]+

Text:

Dave Martin

615-555-7164

173 Main St., Springfield RI 55924

davemartin@bogusemail.com

Charles Harris

800-555-5669

969 High St., Atlantis VA 34075

charlesharris@bogusemail.com

Eric Williams

560-555-5153

806 1st St., Faketown AK 86847

laurawilliams@bogusemail.com

Tools > List:

$&\n

Result:

davemartin@bogusemail.com

charlesharris@bogusemail.com

laurawilliams@bogusemail.com

Esempio 2: per estrarre l’indirizzo email e la data

Expression:

","(.*?)([a-zA-Z0-9._-]+@[a-zA-Z0-9._-]+\.[a-zA-Z0-9_-]+)(.*?)",".*",(\d{2}\.\d{2}\.\d{4})

Text:

"lorem ipsum dolor sit amet","Robert Farrell <rmfarrell@bogusemail.com>","",02.01.2024, ,5379,

"consectetur adipiscing elit","""Mesa, Rene <rmesa@bogusemail.com>""","",04.01.2024, ,20826,

"sed do eiusmod tempor incididunt","Antonio Bugan <antonio@bogusemail.com>","",04.01.2024, ,2856,

"ut labore et dolore magna aliqua","Crawley Down Tennis Club <hello@bogusemail.com>","",05.01.2024, ,4453,

Tools > List:

$2,$4\n

Result:

rmfarrell@bogusemail.com,02.01.2024

rmesa@bogusemail.com,04.01.2024

antonio@bogusemail.com,04.01.2024

hello@bogusemail.com,05.01.2024

Promemoria per l’utilizzo delle espressioni regolari

. - Any Character Except New Line

\d - Digit (0-9)

\D - Not a Digit (0-9)

\w - Word Character (a-z, A-Z, 0-9, _)

\W - Not a Word Character

\s - Whitespace (space, tab, newline)

\S - Not Whitespace (space, tab, newline)

\b - Word Boundary

\B - Not a Word Boundary

^ - Beginning of a String

$ - End of a String

[] - Matches Characters in brackets

[^ ] - Matches Characters NOT in brackets

| - Either Or

( ) - Group

Quantifiers:

* - 0 or More

+ - 1 or More

? - 0 or One

{3} - Exact Number

{3,4} - Range of Numbers (Minimum, Maximum)

fonte: github code snippets

torna all’inizio pagina

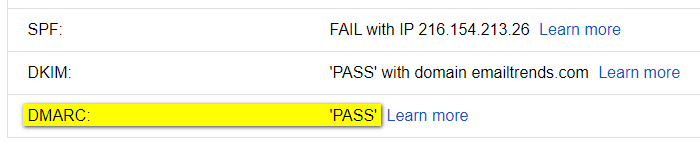

proteggere i domini ''NO-MAIL''

La maggior parte delle aziende e degli enti pubblici registra più nomi di dominio.

Le aziende spesso acquistano più di un dominio per difendersi dagli errori degli utenti e proteggere i loro marchi.

Altre volte per promuovere eventi o progetti che meritano particolare visibilità.

I numeri possono variare da qualche decina di domini fino a diverse centinaia per singola attività.

Si va dai circa duecento del Comune di Milano, ai più mille di Ferrari e Banca Intesa.

Fino a numeri da capogiro quando si contano il totale dei domini registrati,

che a fine 2022 ha raggiunto i 350 milioni nomi di dominio, come dichiarato da Verisign.

Molti di questi domini vengono utilizzati come “vetrina”. Nel sito web non sono indicati indirizzi email.

Le richieste di contatto sono generalmente dirottate su moduli da compilare o sui canali di social media.

La gestione degli invii email, con le necessarie autenticazioni (SPF, DKIM, DMARC, …) risulta sempre più complesso.

Per questo di solito un solo dominio è quello realmente utilizzato per le comunicazioni ufficiali via email verso l’esterno.

L’idea di tutelare la propria presenza online può però rivelarsi un’arma a doppio taglio.

I “domini vetrina” configurati in modo errato possono essere facilmente sfruttati da malintenzionati.

Spesso abusano del mittente noto, per ottenere la fiducia dei destinatari e richiedere azioni

che espongono informazioni riservate o l’apertura di link e allegati.

I destinatari rischiano di compromettere la sicurezza dei loro sistemi,

permettendo l’accesso dall’esterno a bande di delinquenti digitali.

I complessi sistemi di autenticazioni sopra citati hanno anche dei lati positivi.

Il protocollo DMARC è stato pensato per agire sulle email fasulle,

così da evitare che individui od organizzazioni non autorizzate spediscano con i nostri mittenti.

Una semplice impostazione permette di dichiarare che un certo dominio NON viene utilizzato,

avvisando i destinarari di respingere qualsiasi messaggio email proveniente da quel dominio.

È sufficiente inserire nel dns del dominio un record (una riga) con questa indicazione:

_dmarc.nomedidominio.it. TXT "v=DMARC1; p=reject"

L’applicazione di questa regola dipende dal sistema che riceve i messaggi.

La buona notizia è che il protocollo DMARC è uno standard IETF approvato da marzo 2015.

La maggior parte dei servizi di posta elettronica online lo implementa per proteggere i loro utenti.

I messaggi provenienti da domini “NO-MAIL” verranno RIMBALZATI automaticamente.

In questo modo, oltre a proteggere la vostra azienda dagli abusi, eviterete che vengano utilizzati per errore

“vecchi” domini non più autorizzati all’invio né autenticaticati.

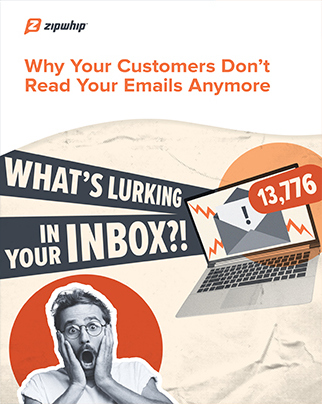

le aziende utilizzano gli SMS

Il problema: email non lette, chiamate senza risposta

C’è molta competizione nella casella email per attirare l’attenzione del destantario,

ciò rende molto più difficile per le aziende farsi notare dai propri clienti e prospect.

Convincere qualcuno a leggere un’email importante

(o anche fargli ricevere una telefonata) risulta sempre più difficile.

Il 48% dei consumatori ha più di 50 messaggi non letti nella propria casella di posta.

La maggior parte evita di eliminare i messaggi non letti, quindi le email continuano ad accumularsi.

– fonte: ZipWhip Why Your Customers Don’t Read Your Emails Anymore (pdf 15 MB)

Alcune informazioni sono urgenti e potrebbero risultare critiche.

Consegnarle via email comporta il rischio che il messaggio che non venga letto o che finisca nello spam.

Alla domanda “quanti account di posta elettronica hai?” il 77% ha risposto “due o più”.

Di solito solo uno è configurato sullo smartphone.

Chiamare i clienti e NON ricevere una risposta

o che la chiamata vada alla segreteria telefonica,

sta diventando sempre più comune.

Il 97% dei consumatori ammette di ignorare chiamate provenienti da aziende e numeri sconosciuti.

– fonte: ZipWhip Why Your Customers Don’t Answer the Phone Anymore (pdf 15 MB)

La soluzione: scrivimi

Il covid-19 ha aumentato l’uso di dispositivi elettronici,

il 64% degli intervistati ha dichiarato: “Passo più tempo al telefono”.

Il 58% dei consumatori afferma che gli SMS sono il modo più efficace per le aziende di raggiungerli rapidamente.

– fonte: ZipWhip State of texting 2021 (pdf 21 MB)

Anche nell’e-commerce, dove l’email viene generalmente richiesta per la registrazione,

alcune grandi aziende, tra cui Amazon, offrono la possibilità di registrarsi tramite il numero di cellulare.

La spiegazione: cinque buoni motivi per mandare sms

-

È immediato

I messaggi di testo vengono quasi sempre letti, di solito pochi secondi dopo essere stati ricevuti.

I tassi di apertura superano la soglia del 95% (di questo 95%, il 90% avviene entro tre minuti dalla consegna).

Gli SMS sono brevi e concisi, le comunicazioni essenziali ed immediate.

-

È semplice

Non hanno bisogno di una connessione Internet per raggiungere il loro destinatario.

Consente al vostro marchio di raggiungere le persone che non sono esperte di tecnologia.

La fruizione è simile ai contenuti video (veloce, istantanea, cosa si può dire in 160 caratteri).

-

È onnipresente

L’SMS è compatibile con tutti i cellulari del pianeta, senza bisogno di installare nuove app.

Lo smartphone (o cellulare di vecchia generazione) è sempre al fianco del proprietario come il portafogli e le chiavi di casa.

Dà la possibilità di interagire con un cliente ovunque si trovi, attraverso un canale affidabile.

-

È economico

Gli SMS hanno un basso costo di invio.

La lunghezza media dei messaggi spediti non supera i 155 caratteri (il limite è di 160 caratteri per un singolo messaggio).

L’utilizzo di messaggi di testo in combinazione con telefonate o email può far risparmiare tempo nel comunicare con i clienti.

-

È interattivo

La comunicazione avviene attraverso un canale “scarico”, non è “pushato”, non è “stressato”.

Gli SMS sono associati a maggiore importanza, è più probabile che vengano aperti e letti. È anche più probabile che ricevano una risposta.

Il linguaggio dei messaggi di testo è semplice e incoraggia l’interazione. I tassi di risposta arrivano fino al 45%.

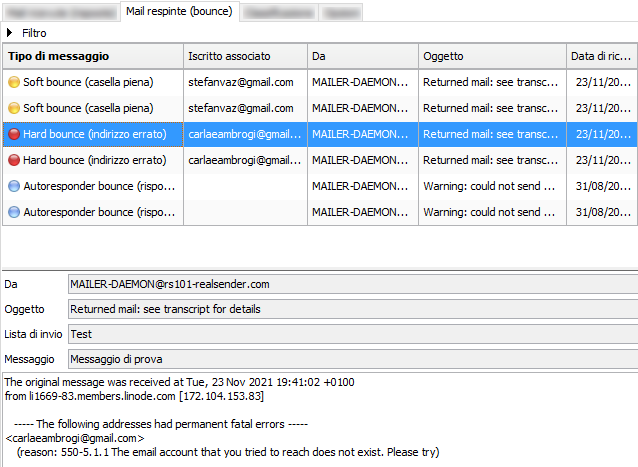

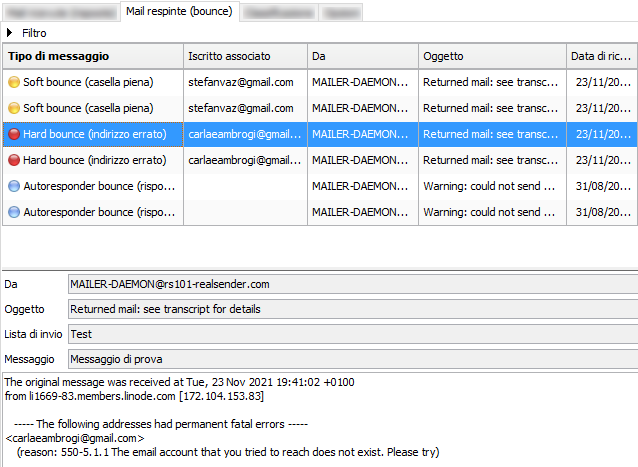

come gestire le EMAIL RESPINTE

Le mail rimbalzate o più semplicemente “bounce”,

sono quelle inviate automaticamente da un MTA (Mail Transfer Agent) al mittente,

per informare che il messaggio NON è stato ricevuto correttamente dal destinatario.

L’oggetto di solito è “Returned mail: see transcript for details”.

Le spiegazioni del rifiuto, un codice con una descrizione, si trovano all’interno della mail.

Lo “status-code” dovrebbe identificare chiaramente il tipo di errore che ha causato il rifiuto

ma spesso i codici e le dsecrizioni utilizzate da ciascun fornitore di servizi email

devono essere analizzati e interpretati per classificare correttamente il rimbalzo.

Cosa si rischia con le mail respinte?

L’invio di email a destinatari errati/inattivi è considerato un “comportamento da spammer”.

non potete ignorarli

Se volete raggiungere il resto della vostra lista, è meglio smettere di inviare alla parte “cattiva” di essa.

A volte questa operazione viene chiamata “igiene della lista”.

dovreste comprenderne il significato

Esistono tre tipi di notifiche DSN (Delivery Status Notification):

Success - L’email è stata consegnata (viene inviata solo se richiesta dal mittente)

Hard Bounce - Si è verificato un errore permanente

Soft Bounce - Si è verificato un errore temporaneo

hard bounce (status-code 5.XXX.XXX): l’indirizzo email ha generato un errore permanente

come “550 5.1.1 … Utente sconosciuto” o “5.1.2 … Host sconosciuto”

Un errore permanente indica che non dovreste mai più inviare a quel destinatario.

Un solo messaggio respinto dovrebbe attivare il blocco dell’indirizzo email.

soft bounce (status-code 4.XXX.XXX): l’indirizzo email ha generato un errore temporaneo

come “452 4.2.2 … Casella di posta piena”

Un errore temporaneo indica che si può riprovare la consegna in futuro.

Almeno tre messaggi respinti, a distanza di alcuni giorni l’uno dall’altro, dovrebbero attivare il blocco dell’indirizzo email.

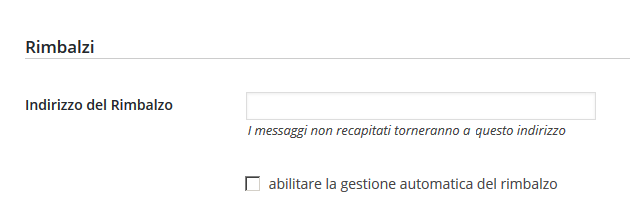

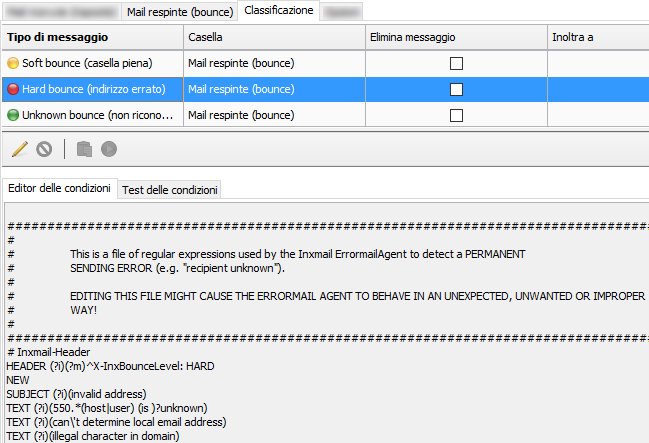

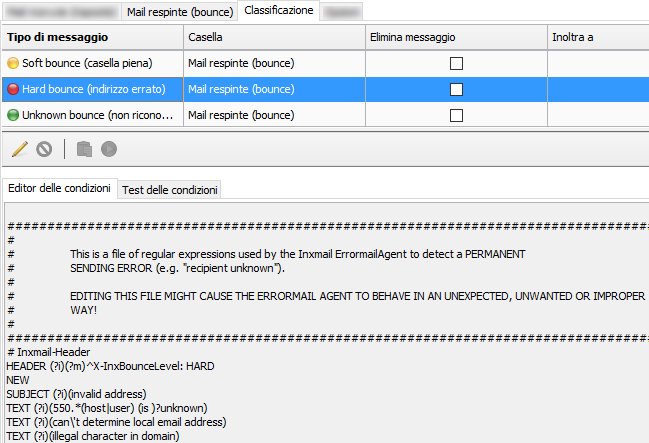

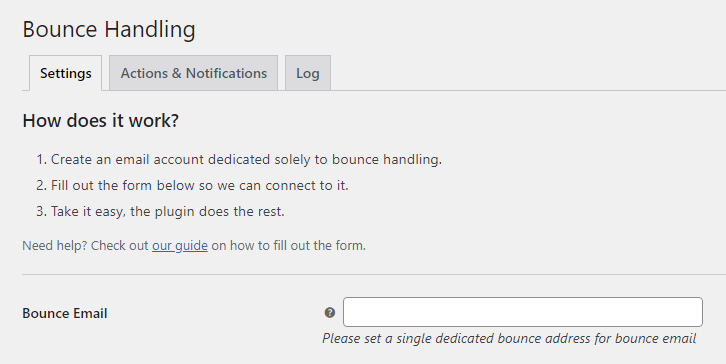

dovreste conoscere come funziona la gestione dei bounce (e come modificarla)

- tutti i messaggi respinti vengono scaricati da un’applicazione

sono resi disponibili per la revisione umana, tramite l’interfaccia dell’app o tramite un file JSON

- la Classificazione segue alcune regole, che possono essere modificate

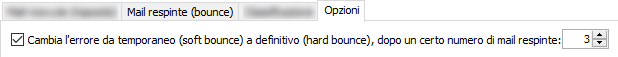

- le Opzioni definiscono quando i soft bounce verranno “elevati” al livello di hard bounce

» torna all’inizio

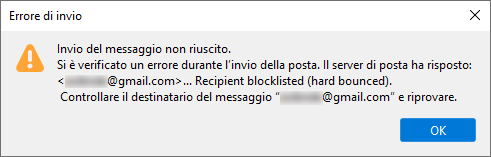

Controllare il numero di bounce

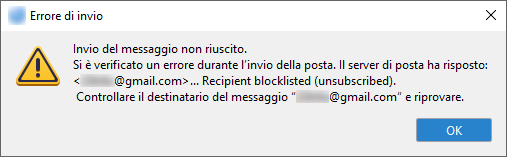

A volte un errore di configurazione sia dal lato del mittente che dal lato del destinatario

può causare un soft bounce o persino un hard bounce.

Una buona abitudine è quella di controllare il numero di messaggi rimbalzati nell’ultima settimana

per vedere se i valori sono gli stessi di prima o se ci sono delle anomalie.

Se c’è qualcosa che non va, ve ne accorgerete immediatamente.

Leggere i dettagli dei bounce dell’ultima settimana vi aiuterà a trovare la causa.

Alcuni sistemi consentono di definire il numero di giorni (es. 180)

dopo i quali le informazioni sugli errori di invio ad un iscritto vengono dimenticate.

In questo modo il server smtp tenterà di contattare nuovamente quel destinatario.

I blocchi attivi per errore verranno cancellati automaticamente

ma la reputazione del server smtp può risentirne.

» torna all’inizio

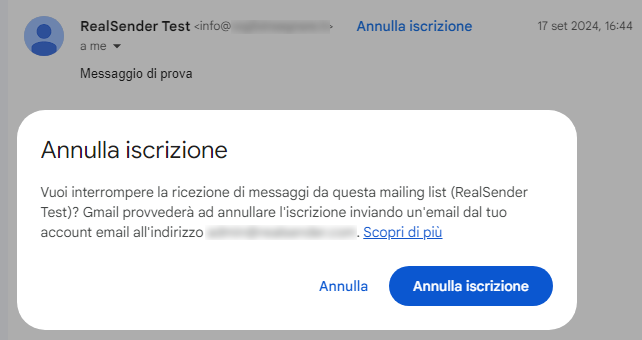

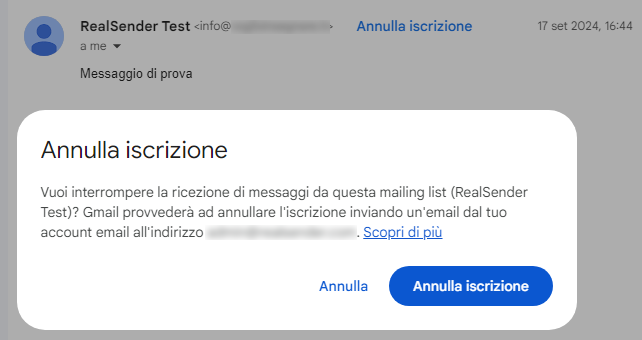

Nuove tendenze per la gestione dei messaggi respinti

In una sola frase: prevenire è meglio che curare.

Per evitare danni alla reputazione dei propri server SMTP,

sempre più ESP (Email Service Providers) utilizzano una “blocklist delle email”

che agisce prima che i messaggi raggiungano la casella di posta del destinatario.

Quando un cliente invia una mail che genera un hard bounce,

l’indirizzo email che ha prodotto il bounce viene aggiunto alla blocklist.

La blocklist viene applicata a tutti i clienti. In altre parole,

se un cliente diverso tenta di inviare una mail ad un indirizzo presente nella blocklist,

il server SMTP non la invierà, perché l’indirizzo email risulta bloccato.

L’utilizzo di server smtp con IP dedicato può evitare

alcuni problemi relativi alla condivisione della reputazione.

Ad esempio, la “blocklist delle email” può essere limitata solo al vostro indirizzo IP,

in modo che se un altro cliente causa un blacklisting del server smtp ed i relativi bounce,

i vostri invii non subiranno conseguenze.

» torna all’inizio

Status-code dei messaggi respinti

Gli “status-code” utilizzati per identificare hard bounce e soft bounce hanno la seguente sintassi:

status-code = classe “.” oggetto “.” dettaglio

I codici di stato sono costituiti da tre campi numerici separati da “.”

- il primo sotto-codice (classe) indica se il tentativo di distribuzione è riuscito

- il secondo sotto-codice (oggetto) indica la probabile origine dell’eventuale anomalia di consegna

- il terzo sotto-codice (dettaglio) indica una condizione di errore specifica

Il sotto-codice (classe) fornisce una classificazione generale dello stato.

I valori elencati per ogni classe sono definiti come segue nella RFC 3463 e nella RFC 6522:

2.XXX.XXX Successo (NON inviato se non richiesto dal mittente)

Successo specifica che il DSN sta segnalando un'azione di consegna positiva.

I sottocodici di dettaglio possono fornire la notifica delle trasformazioni necessarie per la consegna.

4.XXX.XXX Fallimento di consegna temporaneo

Un fallimento temporaneo si verifica quando il messaggio inviato è valido,

ma la presenza di qualche condizione temporanea ha causato l'abbandono o il ritardo dei tentativi di invio del messaggio.

Se questo codice accompagna un rapporto di mancata consegna, l'invio in futuro potrebbe avere esito positivo.

5.XXX.XXX Fallimento di consegna permanente

Un fallimento permanente è un errore che non può essere risolto inviando nuovamente il messaggio nella forma attuale.

È necessario apportare alcune modifiche al messaggio o alla destinazione per ottenere la corretta consegna.

Alcuni esempi di codici con la relativa spiegazione:

2.0.0: Inviato (Messaggio accettato per la consegna)

4.2.2: Casella piena

4.4.5: Spazio su disco insufficiente

5.0.0: Nome di dominio non valido

5.1.1: Utente sconosciuto

5.7.1: Contenuto del messaggio rifiutato

» torna all’inizio

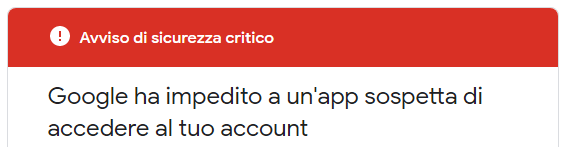

verificare se il mio SMTP è protetto

Con il numero crescente di attacchi ransomware negli anni 2020

la posta elettronica, il nostro principale canale di comunicazione su Internet, è sicura?

I server SMTP sono un’infrastruttura particolarmente sensibile.

Diffondono messaggi email per nostro conto,

che le nostre controparti accettano come provenienti da mittenti fidati

perché risultano correttamente autenticati dal server SMTP del mittente.

Cosa accade se qualcun altro usa il vostro server SMTP?

Come verificare se il mio server SMTP è protetto?

L’uso di infrastrutture sensibili su Internet

richiede un elevato livello di protezione per evitare abusi.

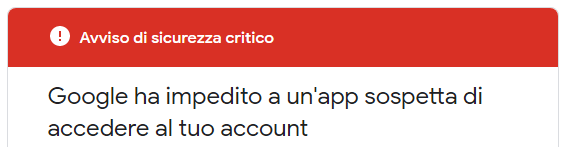

Se provate a inviare messaggi tramite smtp.gmail.com

verrete bloccati e riceverete questo “Avviso di sicurezza critico”:

App meno sicura bloccata

Google ha bloccato l'app che stavi cercando di usare

perché non rispetta i nostri standar di sicurezza. [...]

L’unica alternativa è usare OAuth2, un protocollo che non trasmette i dati della password

ma utilizza invece i token di autorizzazione per controllare l’identità.

I server di posta più utilizzati su Internet (dati di Agosto 2021) sono:

Exim (58%), Postfix (35%), Sendmail (4%)

Per continuare ad utilizzare il vostro server di posta

riducendo il rischio di essere hackerati,

i requisiti minimi da verificare sono:

-

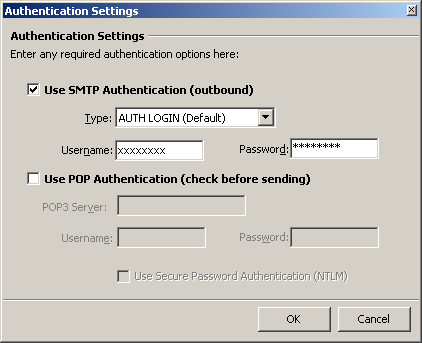

accettare solo l’autenticazione sicura

nome utente e password devono essere trasmessi tramite connessioni sicure,

generalmente porta 587+TLS oppure porta 25+TLS oppure porta 465+SSL

le comunicazioni di dati sensibili in testo normale sono disabilitate

-

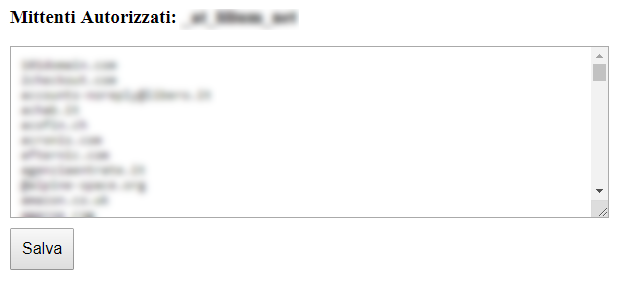

deve essere presente un controllo sull’indirizzo “Mail-From” (il mittente),

solo quelli che hai autorizzato potranno passare

-

configurare Fail2ban per bloccare tutti gli attacchi esterni

per prevenire i tentativi di forzare le vostre protezioni.

In particolare Fail2ban dovrebbe bloccare tutti i tentativi ripetuti:

- di accedere con username o password errati

- di inviare email con un mittente non autorizzato

- di interrompere la connessione smtp durante il processo di autenticazione

(più connessioni interrotte rendono il servizio smtp non disponibile per gli utenti legittimi)

Il blocco di solito interviene tra tre e dieci tentativi

e banna l’IP di origine per tre fino a ventiquattro ore.

È abbastanza facile testare questi punti e decidere se o meno

la vostra infrastruttura smtp richiede un upgrade di sicurezza.

Fail2ban protegge il vostro server dagli attacchi BruteForce/DDOS.

Funziona come se quando uno sconosciuto bussa alla porta,

dopo un certo numero di colpi, la porta scompare.

Una testimonianza tratta da Hacker News:

Gestisco il mio server di posta da diversi anni e penso che molti altri qui

utilizzino soluzioni come Mail-in-a-box, mailcow, Mailu, ecc

Fino all'arrivo del Corona, non ho mai avuto grossi problemi con il mio server di posta ma nelle ultime settimane

Ho ricevuto molto traffico in entrata - era troppo per il mio server e ho dovuto riavviarlo manualmente ogni volta ...

[...] Correzione: ho cambiato le mie impostazioni fail2ban ed ho scoperto che ero principalmente preso di mira

da attacchi di forza bruta da cui dovrei essere in grado di proteggermi con strumenti come fail2ban

Fail2ban è un’applicazione di analisi dei log che monitora i log di sistema

alla ricerca dei sintomi di un attacco automatico.

Quando viene individuato un tentativo di abuso, utilizzando i parametri definiti,

Fail2ban aggiunge una nuova regola al firewall (iptables o firewalld)

per bloccare l’indirizzo IP dell’attaccante, sia per un determinato periodo di tempo, sia in modo permanente.

Fail2ban può anche avvisarvi tramite e-mail che si sta verificando un attacco.

Fail2ban si concentra principalmente sugli attacchi SSH, sebbene possa essere ulteriormente configurato

per funzionare con qualsiasi servizio che utilizza file di log e possa essere oggetto di abusi.

È ampiamente usato. Cercandolo su Google, è facile trovare

esempi di configurazione per la protezione dei server di posta.

impostazioni DNS per invio email

Quali impostazioni DNS del dominio sono necessarie per inviare email ?

I fornitori di servizi email di solito chiedono di verificare il dominio del mittente

prima di utilizzare i loro server smtp. Ci sono due ragioni per questo:

-

Dimostrare la proprietà del dominio

gestendo il DNS, si dimostra di controllare il dominio del mittente

questo significa che non si sta usando il dominio di qualcun altro (spoofing)

-

Invio di email autenticate

impostando l’autenticazione SPF e DKIM, i vostri messaggi

vengono riconosciuti dai destinatari come provenienti da un mittente “reale”

se il tuo dominio e il tuo fornitore di smtp hanno una buona reputazione

i messaggi dovrebbero raggiungere la posta in arrivo dei destinatari

Sommario:

Fornitori di servizi email: requisiti per i mittenti verificati

Di seguito sono riportati alcuni dei principali provider che abbiamo controllato, in ordine alfabetico.

Alla fine del mese di luglio 2021, abbiamo testato le impostazioni di base necessarie per iniziare ad inviare email.

Il dominio verificato era “emailperfect.com”. È stato registrato nel 2012 e mai utilizzato prima per inviare email.

| Fornitore del servizio |

DKIM “From”

allineamento del dominio |

SPF “Mail-From”

allineamento del dominio |

Note |

| Amazon SES |

si (3 record CNAME) |

NO (@amazonses.com) |

|

| Mailgun |

si (record TXT) |

si (record TXT) |

Hotmail e Yahoo controllo consegna* |

| Mailjet |

si (record TXT) |

NO (@mailjet.com) |

Hotmail e Yahoo controllo consegna* |

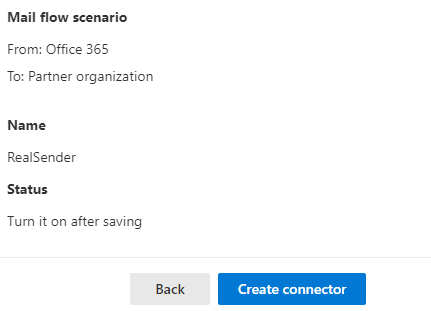

| RealSender |

si (2 record CNAME) |

si (record TXT) |

indirizzo IP dedicato |

| Sendgrid |

si (2 record CNAME) |

si (record CNAME) |

Hotmail controllo consegna* |

Sendinblue |

NO (sendinblue.com) |

NO (@aa.d.sender-sib.com) |

NESSUNA verifica del mittente richiesta |

| Smtp2go |

si (1 record CNAME) |

si (record CNAME) |

|

* = abbiamo inviato un messaggio a ciascuna delle seguenti caselle email e abbiamo annotato se qualcosa ci suggeriva di ricontrollare:

Gmail, Hotmail, Yahoo, Gmx, Aruba, Tiscali, Exchange Online

Perché un mittente verificato è così importante?

Nel 2021 consideriamo obbligatorio che il dominio del mittente sia autenticato

in modo che il destinatario sappia che l’indirizzo email del mittente non è stato falsificato.

Il controllo preventivo dell’autenticazione riduce notevolmente anche il rischio di abusi sui sistemi di invio.

Per questo motivo abbiamo “cancellato” un provider dall’elenco:

non richiede la verifica del dominio prima di consentire l’invio di messaggi.

Che cos’è l’allineamento del dominio?

Durante l’invio di un messaggio, abbiamo a che fare con due domini:

- nell’indirizzo From del mittente, visibile ai destinatari

- nell’indirizzo Mail-From (detto anche “envelope sender” o “return-path”),

che è nascosto e gestito direttamente dall’ESP per ricevere “i bounce”

(le email rimbalzate per errori quali indirizzo errato o casella piena)

Il requisito di “allineamento del dominio” è riassunto in questa frase:

“quando un mittente autentica la propria email utilizzando SPF e/o DKIM,

almeno uno dei domini deve essere allineato con il dominio From del mittente”

Record CNAME e record TXT, qual è il migliore?

Per l’autenticazione DKIM, un record CNAME è più facile da implementare.

Si può ottenere lo stesso risultato aggiungendo un record TXT a 2048-bit ma risulta più complicato.

Inoltre la delega del record DKIM tramite CNAME consente al vostro provider

di modificare autonomamente la chiave quando necessario per questioni di sicurezza.

Per l’autenticazione SPF l’utilizzo di un record CNAME significa che l’indirizzo Mail-From

sarà un sottodominio gestito dal vostro fornitore di servizi email, come: bounce.nomedidominio.it.

Il provider si gestirà sia l’autenticazione SPF che i messaggi rimbalzati.

Il record TXT per l’autenticazione SPF è la scelta migliore con i server email quali Zimbra o Exchange,

in cui ogni mittente riceve direttamente i messaggi respinti (bounce).

C’è un solo record TXT per l’autenticazione del dominio,

potrebbe risultare difficile da manutenere se si gestiscono più server smtp.

Che cos’è un indirizzo IP dedicato?

L “indirizzo IP” o “indirizzo Internet Protocol”

è simile ad un numero di telefono del telefono di casa o del cellulare.

La maggior parte dei servizi smtp fornisce indirizzi IP “condivisi” ai propri clienti.

Ogni volta che si invia un mailing, viene assegnato un indirizzo IP diverso.

“Indirizzo IP dedicato” significa che il vostro indirizzo IP di invio email non cambierà nel tempo.

Ciò fornisce un grande controllo sulla reputazione del mittente che non può essere danneggiata dall’utilizzo di altri.

Dovremmo gestire direttamente le impostazioni DNS del dominio aziendale?

Non necessariamente, perché richiede alcune competenze tecniche.

The company’s management should be aware that a few changes in the DNS settings

may lead to big consequences like:

La direzione dell’azienda dovrebbe essere consapevole che poche modifiche

alle impostazioni DNS possono portare a gravi conseguenze come:

- portare i visitatori del sito web ad un altro server web

- reindirizzare i messaggi in arrivo a un server di posta estraneo all’azienda

- interrompere l’autenticazione email così che i messaggi vengano considerati spam o rifiutati

» torna all’inizio

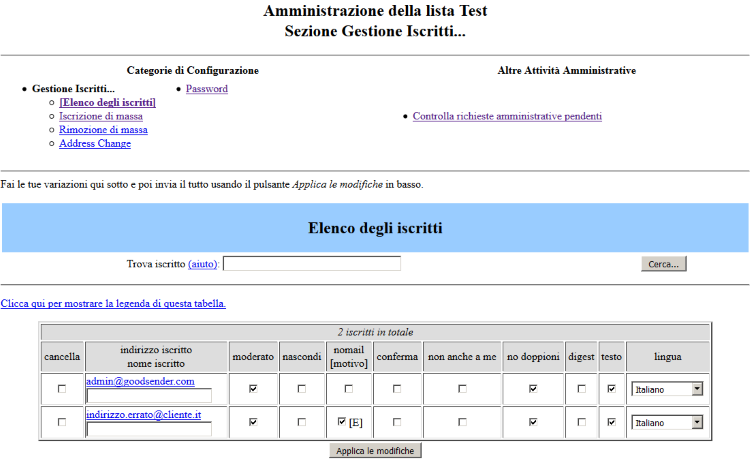

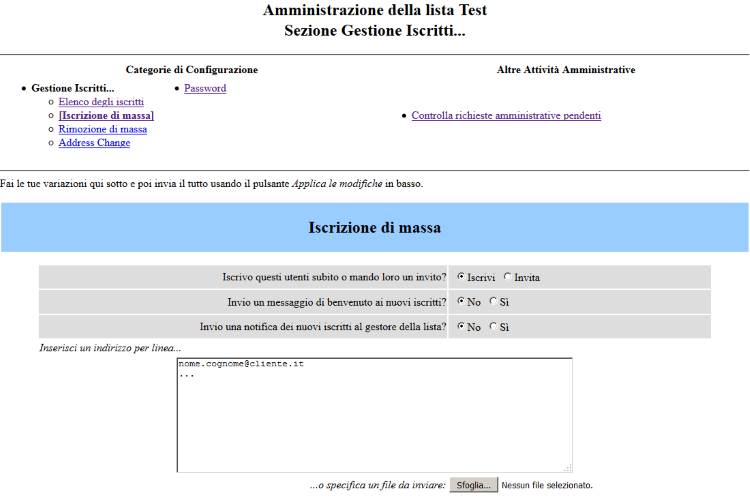

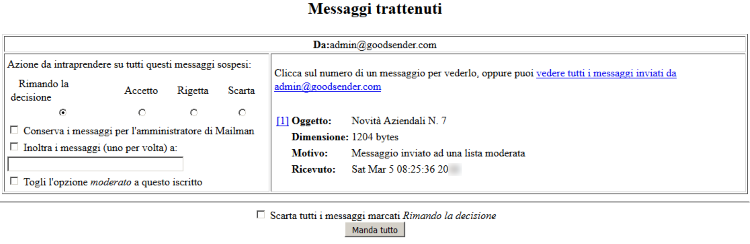

come gestire le MAILING LIST

Come gestire le mailing list con lungimiranza ?

-

Prima di tutto: perché utilizzare un gestore di mailing list?

I sistemi CRM (come Salesforce e Microsoft CRM)

e le email aziendali (come Office 365 e Google Apps Gmail)

non sono adatti per gli invii di massa.

Sono stati creati per comunicazioni uno-a-uno

e spesso per evitare abusi impongono limiti di invio giornalieri.

Molte volte le aziende devono inviare email

a buona parte dei loro contatti o ad alcuni gruppi selezionati.

Gli invii massivi devono essere gestiti con sistemi dedicati,

in grado di elaborare grandi quantità di messaggi e le cancellazioni automatiche.

È qui che vengono in aiuto i gestori di mailing list.

-

Secondo passo: dove cercare queste soluzioni?

La risposta più semplice è guardare alle offerte “Saas” - Software as a service

(Mailchimp è il sistema più famoso, Inxmail è meno conosciuto, viene utilizzato dalle grandi imprese).

L’installazione locale rispetto ai servizi cloud è sempre una scelta importante.

La nostra riflessione è che l’opzione locale aiuta a

“riprendere il controllo della posta elettronica”, di cui siamo promotori.

Anche se si decide di utilizzare un’applicazione installata in autonomia nel cloud,

questo permette di cambiare facilmente fornitore, mantenendo la stessa soluzione.

-

Vale la pena menzionare tre di queste soluzioni:

- Sendy è un sistema maturo ma “closed source” (codice nascosto) e a pagamento.

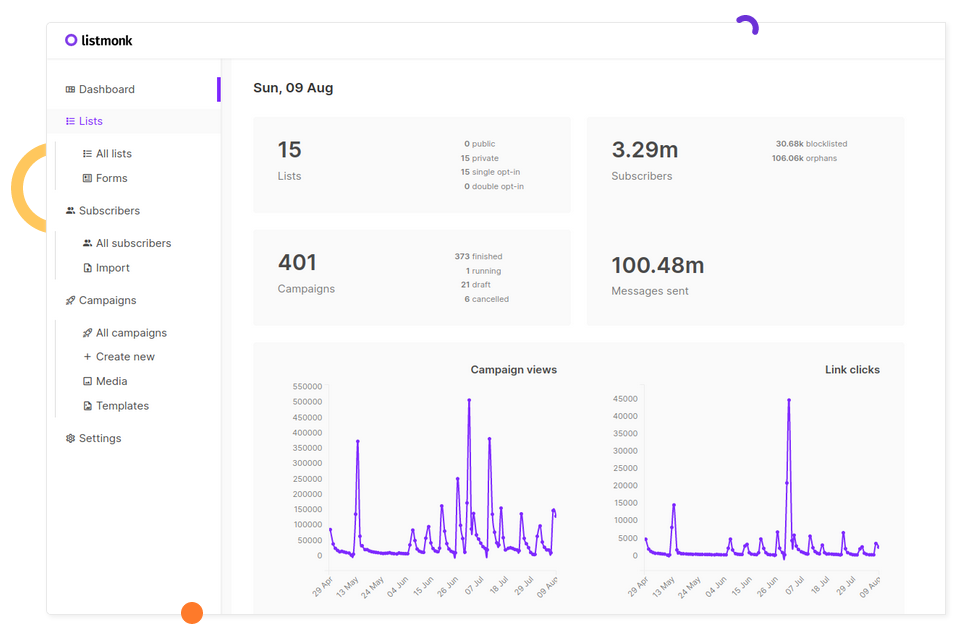

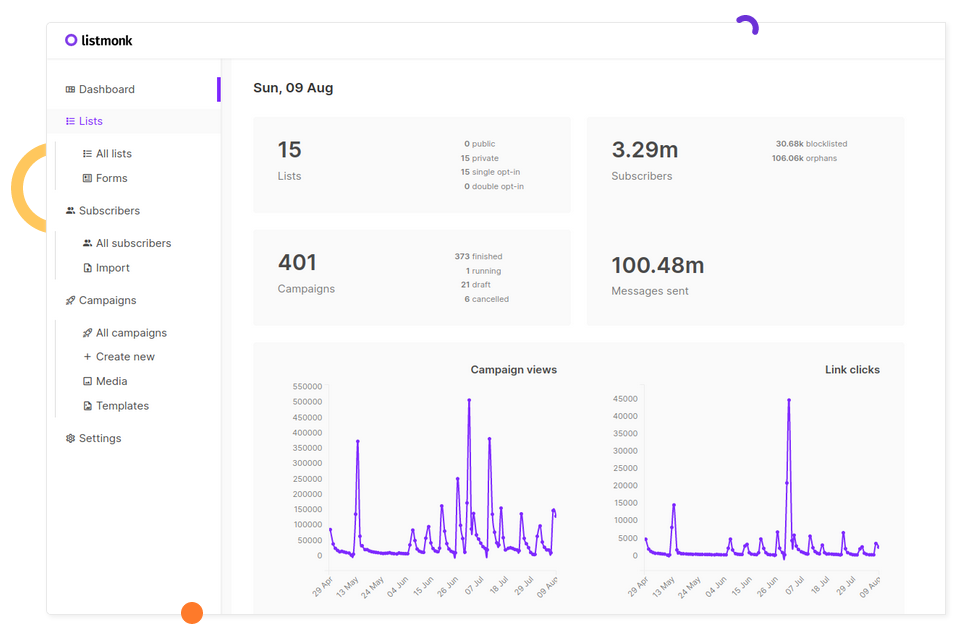

- Listmonk è open source. La prima versione è stata rilasciata nel 2021. È stato sviluppato in Go,

si presenta come un file binario autonomo e dipende unicamente da un database Postgres. Su GitHub ha 5.4k stelle

- Anche Mailtrain è open source. La prima versione è stata rilasciata nel 2016, la versione 2 nel 2021.

Utilizza un database MySQL. Su GitHub ha 4.8k stelle

Alla ricerca di un’interfaccia pulita, una soluzione centrata sulle liste, facile da manutenere

e facile da ripristinare in caso di problemi, abbiamo considerato listmonk come la scelta migliore.

listmonk è un gestore di mailing list e newsletter da installare ad alte prestazioni.

Viene fornito come file binario autonomo e l'unica dipendenza è un database Postgres.

Primi passi dell’applicazione

Questo è l’annuncio originale su Hacker News:

knadh on July 12, 2019 [–]

Qui parla l'autore. Per fornire un contesto sul motivo per cui è stato costruito listmonk, al lavoro (attività finanziaria regolamentata),

dobbiamo consegnare regolarmente email, per lo più aggiornamenti importanti, a più di 1,5 milioni di clienti.

Abbiamo usato phpList per molto tempo e poi abbiamo provato MailTrain e Sendy prima di decidere finalmente di reinventare la ruota

dopo aver incontrato una serie di problemi, di cui alcuni importanti sono menzionati di seguito.

- Prestazioni. Tempi irragionevolmente lunghi per inviare le email.

phpList è degradato al punto da richiedere diversi giorni per elaborare una campagna.

listmonk può generare N goroutine (~thread) e inviare email a più server SMTP.

Su un'istanza standard ec2, siamo in grado di inviare 1,5 milioni di email in un paio d'ore.

- Le importazioni di iscritti sono state estremamente lente. L'integrazione diretta

per mantenere sincronizzati gli iscritti con i CRM esterni era complicata.

Gli inserimenti diretti nel database erano complicati a causa delle complesse strutture delle tabelle.

listmonk importa 10k record/secondo in un DB Postgres su un'istanza standard ec2.

- Segmentazione. Spesso dobbiamo selezionare rapidamente gli utenti per attributi e condizioni particolari

ed inviare loro un aggiornamento. listmonk supporta le espressioni SQL per estrarre gli iscritti

in base ai loro attributi definiti come mappe JSON arbitrarie (grazie al tipo JSONB di Postgres).

- Mancanza di template dinamici. I template di listmonk supportano le espressioni dei template Go

quindi è possibile scrivere la stessa logica nei messaggi per renderli dinamici.

Kailash Nadh è uno sviluppatore molto attivo in ambito FOSS (Free and Open Source Software).

Lavora presso Zerodha, il più grande broker di borsa dell’India.

Il blog dello staff tecnico di Zerodha è pubblicato su zerodha.tech.

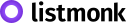

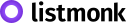

I dettagli

Listmonk è ben documentato sia per l’utilizzo standard (tramite interfaccia web) che per sviluppatori (tramite API).

La soluzione è adatta per grandi liste (fino a milioni di iscritti) ed anche per piccoli gruppi.

Grazie alla funzione Query e segmentazione degli iscritti,

consente di interrogare ed esportare una selezione di iscritti in base ai loro profili ed attributi.

I dati estratti possono essere facilmente importati in una nuova mailing list.

Manca di alcune funzionalità importanti come la gestione delle mail respinte (bounce).

Ma dovrebbe essere disponibile nella prossima release principale:

Gestione dei bounce #166

Anteprima screenshot gestione dei bounce

Considerazioni tecniche

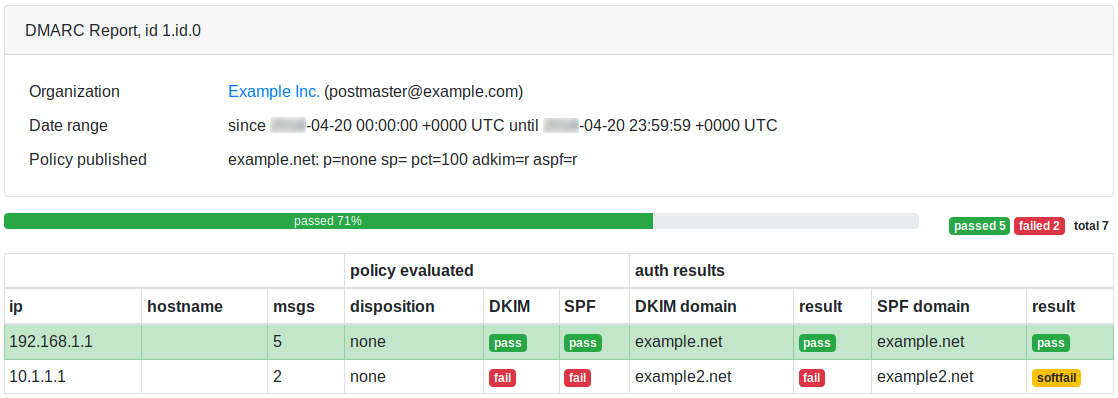

Abbiamo utilizzato un’altra applicazione Go in passato: RealSender - DMARC REPORTS.

Sorgente: dmarc-report-converter. Ha funzionato immediatamente senza problemi.

"Il sistema di gestione di database PostgreSQL con oltre due decenni di sviluppo alle spalle,

è ora il database open source più avanzato disponibile ovunque."

-- A Brief History of PostgreSQL - https://www.postgresql.org/docs/9.3/history.html

Ne abbiamo avuto una piccola esperienza lavorando in passato con l’installazione del server Inxmail Professional.

Nel 2017 Inxmail GmbH ha annunciato che supporterà solo PostgreSQL, eliminando tutti gli altri DB:

Dal 1° gennaio 2019, ci concentreremo sulla base tecnica ottimale e interromperemo il supporto

per server Windows e database MySQL, Oracle e MS SQL Server.

Ciò significa che offriremo solo supporto per Inxmail Professional basato su server Linux e PostgreSQL.

-- Inxmail Professional licence solution: Changes to our system support

https://www.inxmail.de/files/files/de/downloads/Inxmail-Professional-licence-solution-EN.pdf

E’ certamente una buona scelta ed un investimento in conoscenze preziose per i neofiti.

I corsi online di Udemy possono aiutare con la prima installazione e la manutenzione di PostgreSQL.

L’open source ha dei rischi: un progetto recente, che è stato lanciato nel 2019, verrà mantenuto in futuro?

Nessuno lo sa, magari nel peggiore dei casi se ne farà carico qualche altro sviluppatore, ma:

- sembra essenziale nelle caratteristiche, se troppo complesso diventa difficile da mantenere

- abbiamo inviato una segnalazione di bug per listmonk e abbiamo ricevuto una risposta dallo sviluppatore entro due ore

- l’autore lavora in una grande azienda che lo utilizza internamente

Email deliverability

Email Deliverability, domanda e risposta:

hemancuso on July 12, 2019 [–]

Progetti come questo sembrano una grande idea, ma la deliverability è una grande preoccupazione

questo è difficile da misurare a meno che tu non abbia una ragionevole quantità di esperienza.

Quali sono le migliori pratiche per l'utilizzo/selezione di un ESP

se dovessi utilizzare un progetto come questo e desideri garantire una deliverability ragionevole?

knadh on July 12, 2019 [–]

Qui parla l'autore. Abbiamo utilizzato listmonk in produzione presso la nostra azienda (attività finanziaria regolamentata)

per fornire aggiornamenti via e-mail inclusi quelli normativi per oltre 6 mesi.

Ospitiamo le nostre istanze SMTP utilizzando Postal su istanze EC2 e non abbiamo mai avuto problemi con la consegna.

Se è un'email legittima, non credo che sia un grosso problema.

Siamo d’accordo che l’invio di comunicazioni attese dai clienti dovrebbe aiutare ad evitare la maggior parte dei problemi di consegna.

Nella nostra esperienza, più grandi sono i numeri, più facilmente ci saranno inconvenienti.

I server AWS EC2 sono spesso inseriti nella blacklist di Gmail: tutti i messaggi inviati vengono recapitati nella cartella Spam.

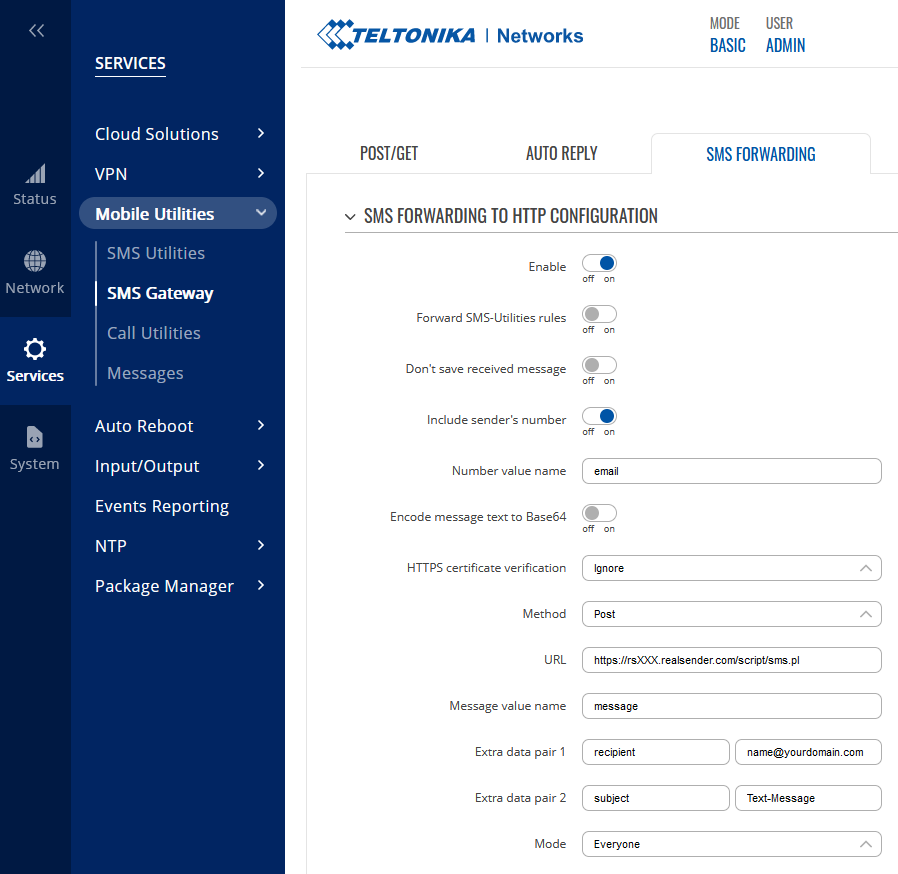

RealSender offre server smtp con ip dedicato,

che funzionano in un ambiente affidabile e costantemente monitorato.

Circa il nome

goberoi on July 13, 2019 [–]

Domanda totalmente casuale: come hai scelto il nome?

knadh on July 13, 2019 [–]

Non riesco a ricordare bene, ma penso che il processo di pensiero sia stato sulla falsariga di

"gestione delle liste senza problemi e tranquilla".

Proviamolo

È possibile ottenere un’installazione demo funzionante in pochi minuti utilizzando l’immagine docker.

In alternativa chiedete a RealSender un account demo listmonk.

» torna all’inizio

come inviare NEWSLETTER

Dopo l’inserimento in blacklist, l’assistenza clienti di un importante servizio anti-spam spesso risponde:

“controllate la pulizia della vostra lista per garantire l’interesse dei destinatari nei vostri messaggi”.

“la pulizia della lista” e “l’interesse dei destinatari” hanno molte sfaccettature:

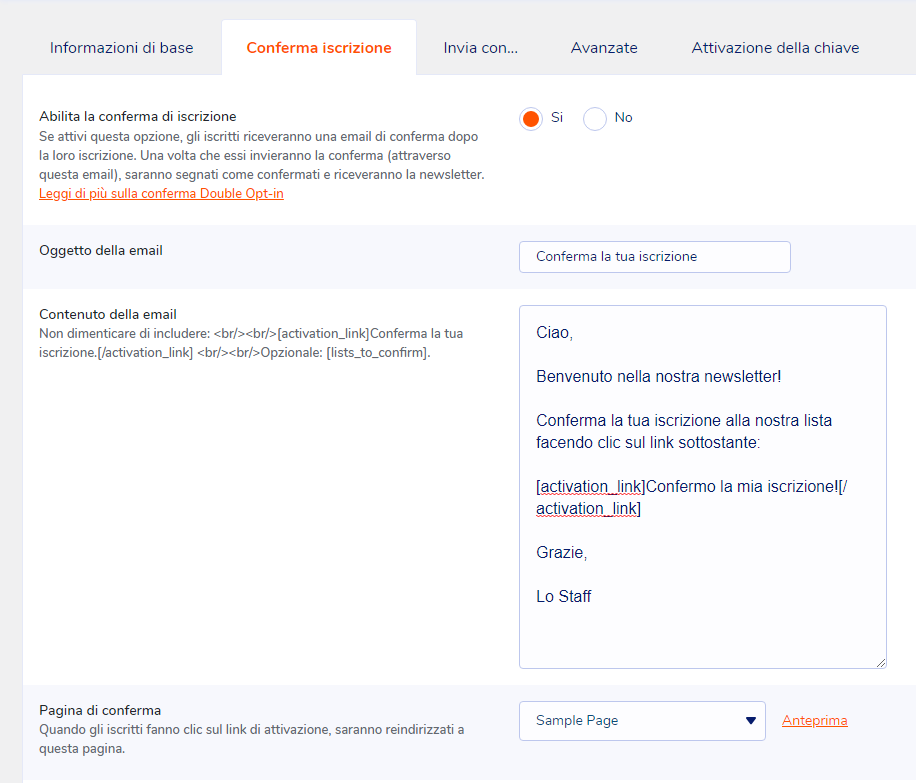

A - dal lato MACCHINA - “la pulizia della lista”

-

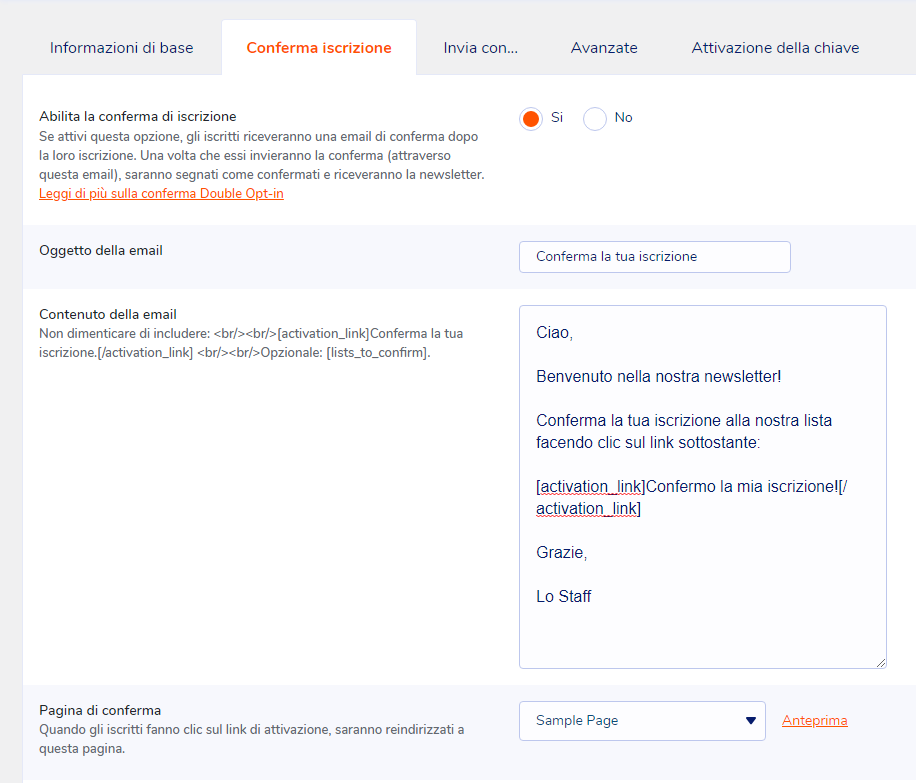

iscrizioni e cancellazioni gestite bene

l’iscritto deve aver confermato il proprio indirizzo email (doppio opt-in),

i destinatari dovrebbero essere in grado di cancellarsi facilmente e con certezza (opt-out)

-

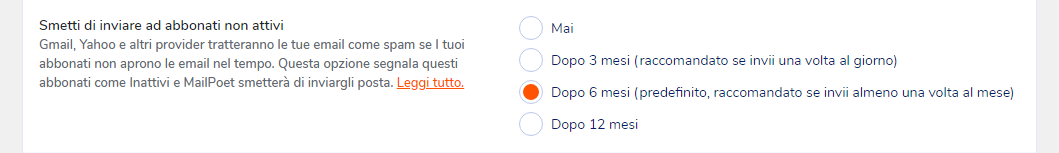

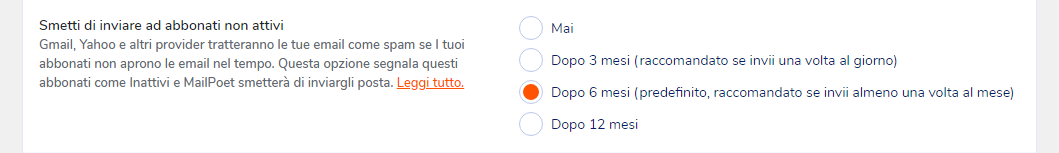

inviare solo a destinatari “attivi” e pienamente coinvolti

non inviare ripetutamente a destinatari errati / caselle email piene

interrompere l’invio a destinatari inattivi, se non interagiscono, è un chiaro segnale di disinteresse

-

il contenuto deve essere ben impaginato (non un’unica immagine) e “responsive”, così da risultare leggibile su più dispositivi

diversamente i filtri antispam potrebbero bloccare il messaggio prima che raggiunga la posta in arrivo del destinatario

-

assicurarsi che le macchine riconoscano chi sta inviando

l’autenticazione delle email consente ai server di posta di identificare i messaggi come inviati da mittenti attendibili

B - dal lato UMANO - “l’interesse dei destinatari”

-

gli iscritti dovrebbero aspettarsi i contenuti che ricevono

i destinatari dovrebbero essere in attesa del vostro messaggio ed apprezzarlo

-

le risposte degli utenti dovrebbero essere gestite

a volte qualcosa va storto o semplicemente qualche destinatario ha bisogno di comunicare con voi,

forse solo per dirvi che non desidera ricevere altri messaggi, anche se c’è un link di cancellazione

lato MACCHINA - “la pulizia della lista”

I punti sopra elencati possono essere facilmente gestiti per piccole liste, con qualche centinaio di destinatari.

Spesso il mittente li conosce individualmente, perché sono clienti o membri di un’associazione.

Le cose si complicano quando l’elenco è più ampio, con migliaia di destinatari

e ci sono più persone che lavorano sui mailing.

In questo caso è obbligatorio utilizzare strumenti professionali.

Su internet ci sono tantissime soluzioni professionali per l’email marketing,

la più nota a livello internazionale è MailChimp

molti siti web elencano anche le alternative a MailChimp.

La missione di EmailTrends è “riprendere il controllo della posta elettronica”,

per questo motivo suggeriamo una via alternativa.

Secondo W3Techs, WordPress sostiene il 40% di tutti i siti web su Internet

ed è la tecnologia più popolare nell’intera Internet per la categoria Open Source.

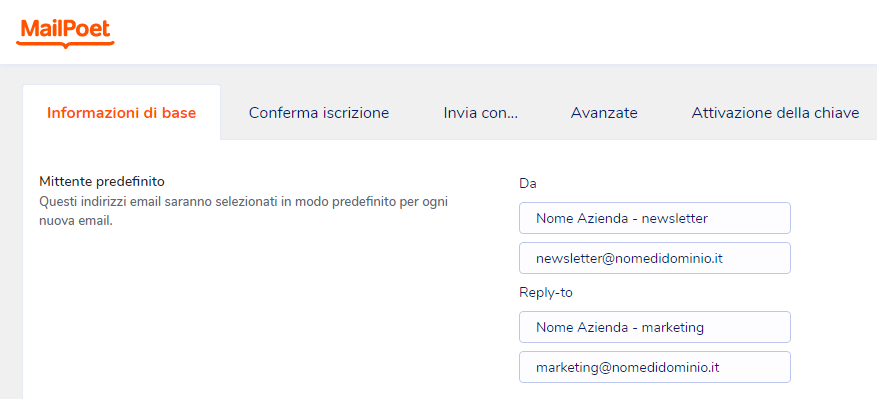

Con oltre 200.000 installazioni attive, Mailpoet

è uno dei plugin Wordpress più diffusi per le newsletter.

MailPoet è un software open source e dalla fine del 2020

fa parte delle società collegate ad Automattic, l’azienda madre di Wordpress.

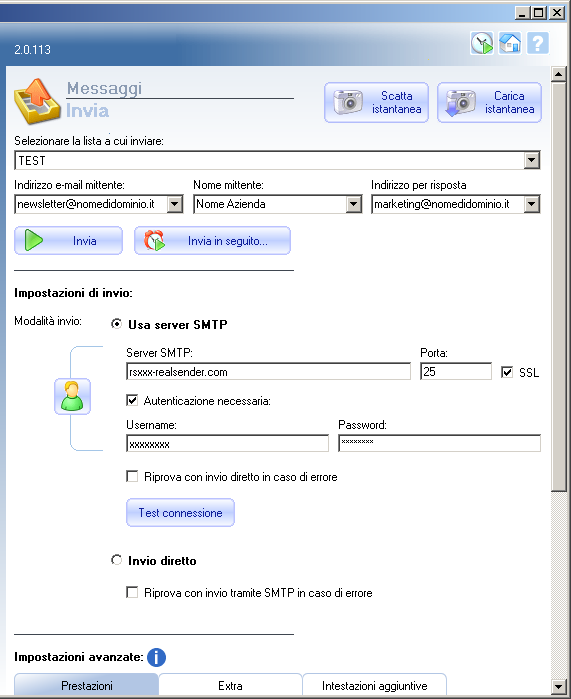

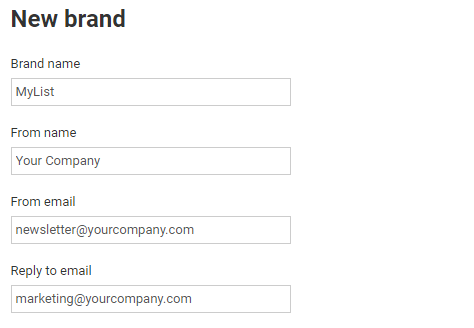

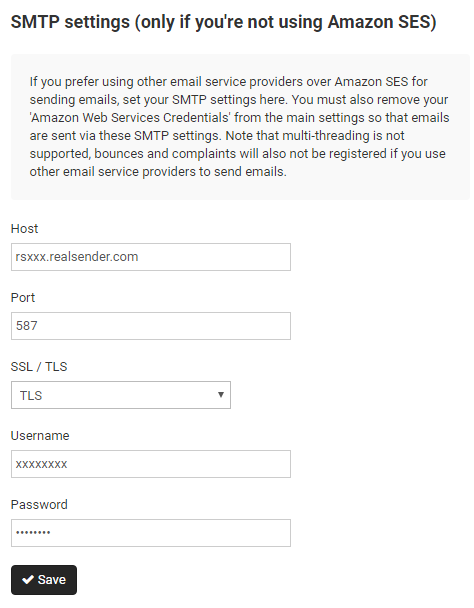

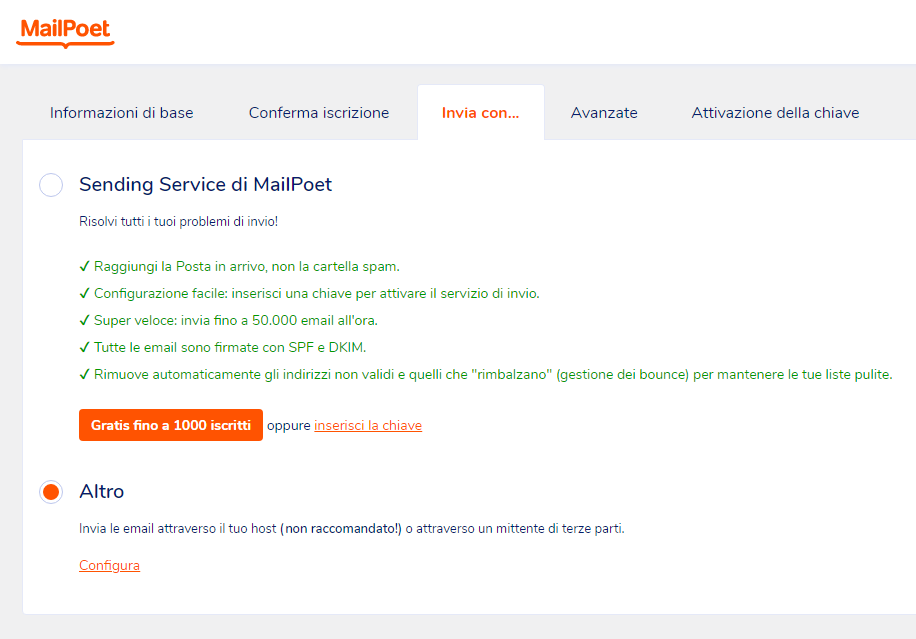

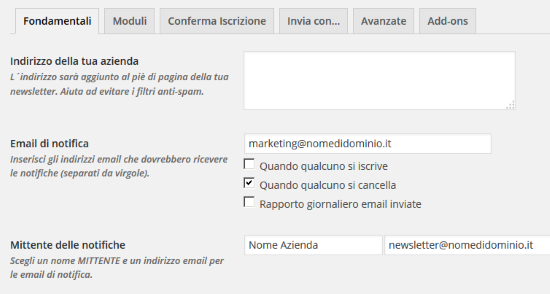

Alcuni screenshot possono dare un’idea di come vengono soddisfatti i vari punti:

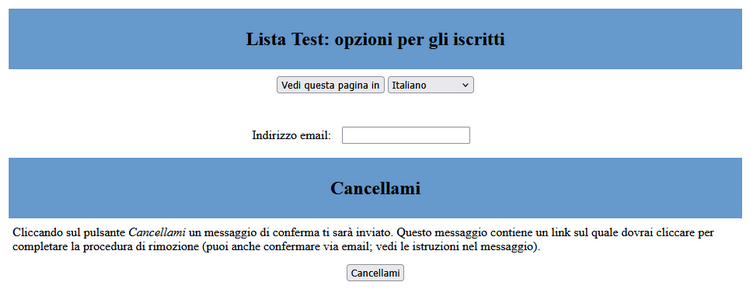

iscrizioni e cancellazioni

destinatari pienamente coinvolti

modifica dello stato dell'iscritto in "Bounced" (in inglese)

template email reattivi (responsive)

Mailpoet ha un modello di profitto “freemium”, che consente

di scegliere l’opzione: “I just want the Premium with no sending”

(“Voglio solo il servizio Premium, senza l’invio”).

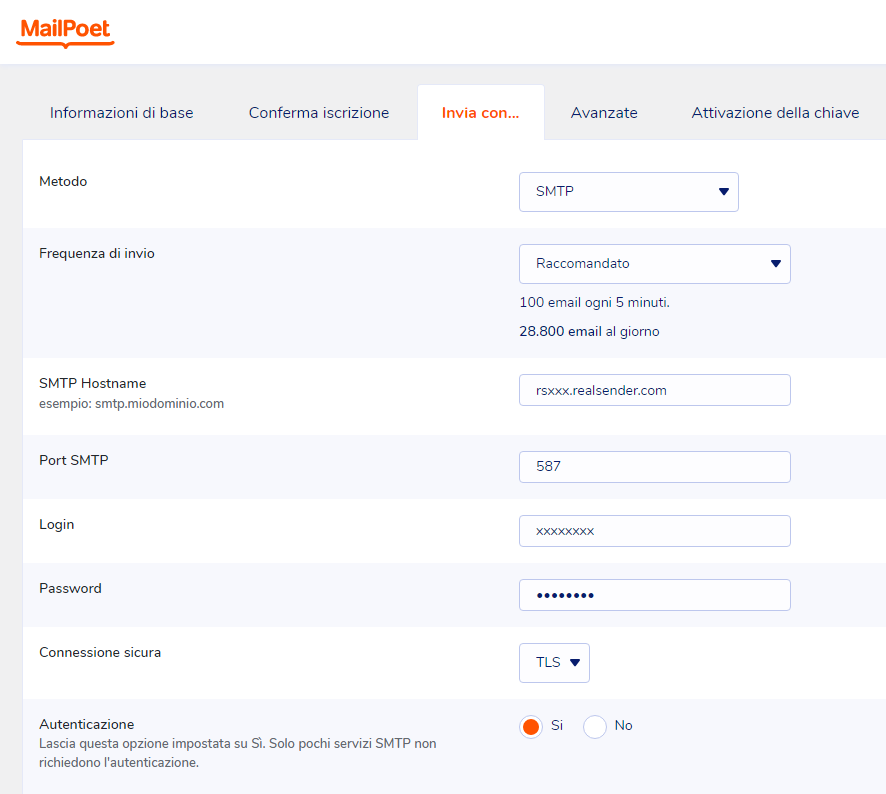

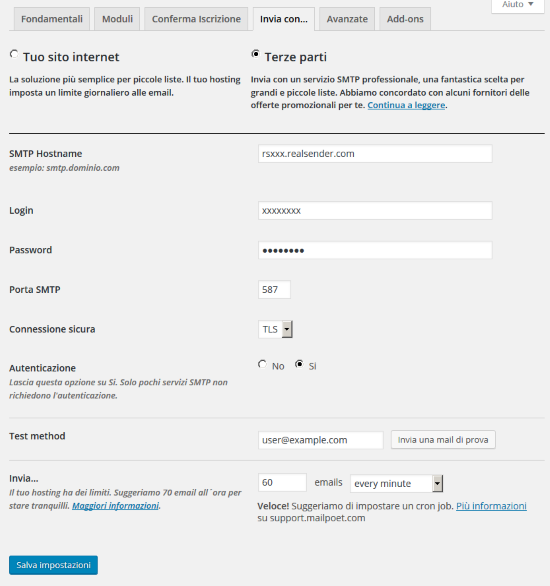

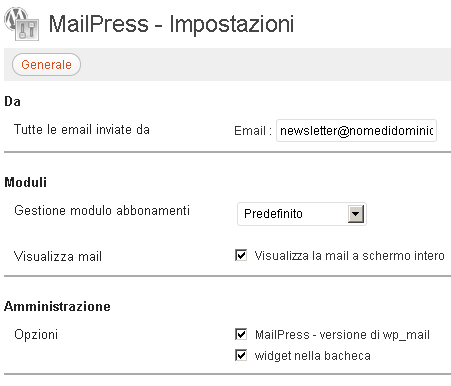

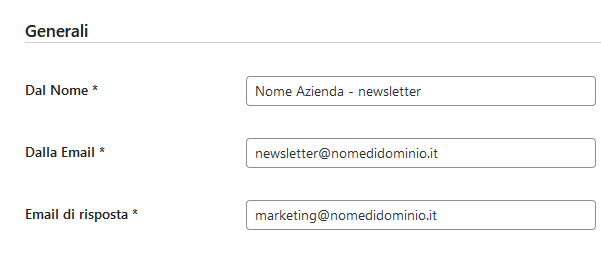

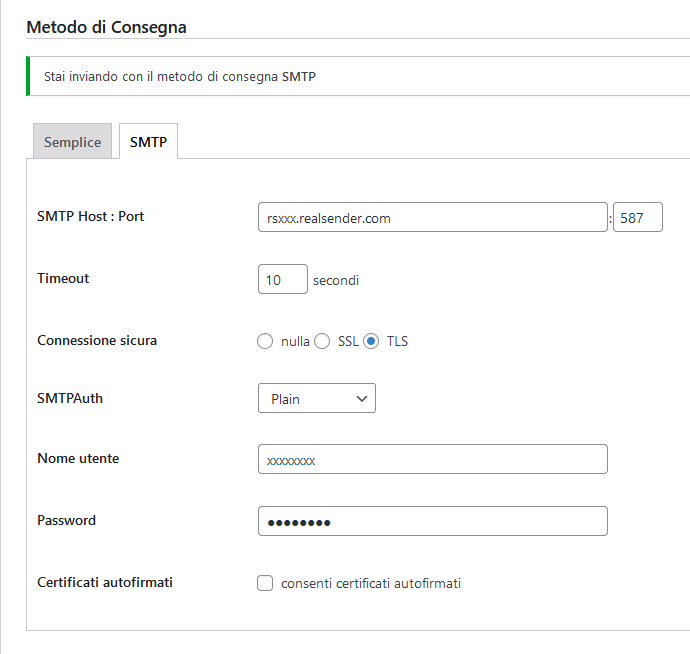

RealSender server smtp dedicato può essere configurato tramite l’opzione “Invia con …> Altro”.

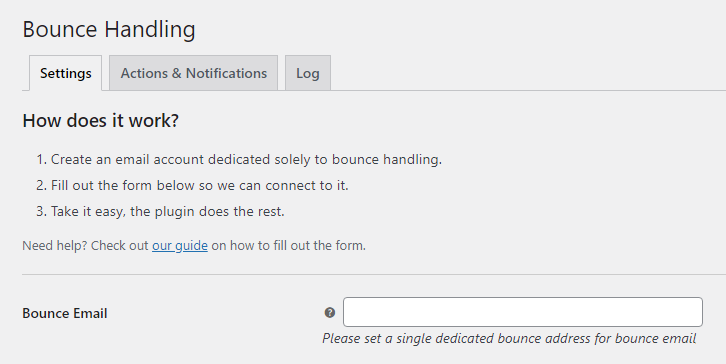

Il plugin “Bounce Handler MailPoet” insieme alle caselle email per newsletter fornite da RealSender

garantirà la corretta autenticazione dei messaggi email inviati.

» torna all’inizio

dal lato UMANO - “l’interesse dei destinatari”

Il lato umano è più difficile da raggiungere,

è anche il punto che fa la differenza

quando la gestione tecnica non è perfetta.

“BE RELEVANT” (sii rilevante)

è uno slogan che veniva utilizzato qualche anno fa nell’email marketing.

Quando si inviano informazioni preziose alle persone

che si conoscono profondamente dopo averci parlato a lungo,

non importa quanto sia cattiva la formattazione

o se il messaggio va nella cartella spam.

Loro perdoneranno sempre le imperfezioni tecniche,

attenderanno i vostri messaggi email, li leggeranno

e se necessario premeranno il pulsante “non spam”.

» torna all’inizio

come inviare EMAIL PRIVATE

Come inviare email private e crittografate ?

La posta elettronica non è privata o sicura.

Non è stata progettata pensando alla privacy o alla sicurezza.

Chiunque gestisca la vostra posta in transito può leggerla,

compreso il vostro ISP, un hacker o la NSA (U.S. National Security Agency).

Sommario:

cosa sta succedendo oggi

dal lato “legale”

“Qualsiasi informazione acquisisce valore solo quando è possibile collegarla

con qualcos’altro che arriva in un certo momento nel futuro.

Dato che non è possibile collegare i punti che non si hanno,

noi fondamentalmente cerchiamo di raccogliere tutto e di tenerlo per sempre.

“In fondo, dicevano, sono soltanto metadati […]

con chi si parla quando si parla, luoghi in cui si viaggia.

Questi sono tutti eventi da metadati.

PRISM riguarda il contenuto. […] Tutti vi hanno accesso perché non è criptato.”

Ci sono dozzine di studi psicologici che dimostrano

che quando qualcuno sa di essere osservato,

il comportamento che tiene è molto più conformista e remissivo.

[…] la sorveglianza di massa crea una prigione nella mente […]

dal lato “illegale”

Dei truffatori potrebbero anche utilizzare malware per infiltrarsi nella rete di computer di un’azienda

ed accedere agli scambi di email su questioni finanziarie.

Business email compromise (BEC), noto anche come email account compromise (EAC)

è uno dei crimini online più dannosi dal punto di vista finanziario.

In una truffa BEC, i criminali inviano un messaggio di posta elettronica che sembra provenire da una fonte nota

facendo una richiesta legittima […]

torna all’inizio

le sfide

Anonimato e Riservatezza

L’anonimato è diverso dalla riservatezza

[…] crittografiamo i messaggi

in modo che anche se vedono che abbiamo inviato una mail

non possono leggerne il contenuto

ma a volte non vorremmo nemmeno che si veda che abbiamo inviato la mail

L’anonimato su Internet è difficile da raggiungere.

Richiede una profonda conoscenza degli strumenti che si decide di utilizzare.

Questa guida può dare un’idea della sua complessità:

Private Email Providers

La riservatezza è più facile da ottenere.

Anche se non si ha niente da nascondere, l’uso della crittografia

aiuta a proteggere la privacy delle persone con cui si comunica

e rende la vita più difficile ai sistemi di sorveglianza di massa.

Se hai qualcosa di importante da nascondere, sei nel posto giusto;

questi sono gli stessi strumenti che gli informatori utilizzano per proteggere la propria identità

facendo luce sugli abusi dei diritti umani, la corruzione e altri crimini.

Il primo passo da fare è quello di proteggere se stessi

e rendere la sorveglianza della nostra comunicazione più difficile possibile.

Crittografia End-to-End

La crittografia end-to-end per la posta elettronica è una tecnica che viene utilizzata

per garantire che solo il mittente e i destinatari di un messaggio possano leggerne il contenuto.

Senza questa protezione è facile per gli amministratori di rete,

i provider di posta elettronica e le agenzie governative leggere quei messaggi.

Per ottenere una crittografia end-to-end sicura è necessario che venga prestata molta attenzione

sia da parte del mittente che dei destinatari.

Un singolo errore di una qualsiasi delle parti coinvolte

può essere sufficiente per infrangere la sicurezza della crittografia.

Inoltre, i metadati delle email non possono essere protetti utilizzando questo tipo di crittografia.

Anche l’oggetto dell’email può rimanere non protetto e facilmente leggibile, nonostante si utilizzi la crittografia end-to-end.

torna all’inizio

le soluzioni

< tecnico > Pretty Good Privacy - noto anche come PGP

Pretty Good Privacy (PGP) è probabilmente il crittosistema più adottato al mondo,

descritto dal crittografo Bruce Schneier come il modo per arrivare

«probabilmente il più vicino alla crittografia di livello militare».

PCP cripta le tue mail trasformandole in codice incomprensibile,

che soltanto la persona giusta può decifrare e leggere.

PGP funziona su quasi tutti i computer e smartphone.

È rilasciato sotto licenza libera e non costa nulla.

Ogni utente possiede una chiave pubblica e una chiave privata

che, in pratica, sono delle stringhe di numeri e lettere casuali.

La tua chiave pubblica non è una chiave fisica, perché è condivisa.

Questa infatti si deposita online in una cartella,

dove le persone possono visionarla e scaricarla.

La tua chiave privata è molto più simile ad una vera chiave,

infatti bisogna custodirla bene (sul proprio computer).

Utilizzerai PGP e la tua chiave privata per decodificare

le mail criptate che le altre persone ti inviano.

Se una mail criptata finisse nelle mani sbagliate, risulterebbe illeggibile,

perché conterrebbe un testo senza senso. Senza la chiave privata del destinatario reale

la mail risulterebbe impossibile da leggere.

Per proteggerci dalla sorveglianza di massa, è necessario imparare quando usare PGP

e iniziare a condividere la nostra chiave pubblica ovunque viene condiviso il nostro indirizzo email.

< tecnico > Come utilizzare la crittografia PGP

Per usare il sistema PGP avrete bisogno di una chiave pubblica e una chiave privata.

Ognuna di queste è una lunga stringa di numeri e lettere casuali, uniche al mondo.

La chiave pubblica e la chiave privata sono collegate tra loro da una speciale funzione matematica.

È necessaria un’applicazione che gestisca le chiavi e la cifratura/decifratura dei messaggi,

questa è una selezione di quelle più apprezzate:

< facile > Alternative alla crittografia PGP

PGP è la migliore soluzione per comunicazioni sicure con un partner che lo stia già utilizzando.

Chiedere alla vostra controparte di iniziare ad utilizzare PGP potrebbe risultare complicato.

Una alternativa sono i servizi che consentono di condividere un segreto solo una volta.

Per invii occasionali, esistono applicazioni web open source

che consentono di inserire informazioni che possono essere lette una volta sola.

Dopo che il destinatario ha aperto la pagina, le informazioni vengono eliminate,

e l’unica cosa che rimane nei log delle chat o delle email è un link non valido.

Non è un sistema robusto come se si utilizzasse PGP, ma è molto più facile da configurare o spiegare.

Siamo stati in grado di usarlo per inviare informazioni riservate a persone non tecniche e ne hanno apprezzato la semplicità.

Esempio (senza aggiungere una password):

Supponiamo che tu abbia una password. Vuoi darla alla tua collega, Gianna.

Puoi inviarglielo via email, ma poi è nella sua email, che potrebbe essere sottoposta a backup,

e forse è in qualche dispositivo di memorizzazione controllato dalla NSA.

Se Gianna riceve un link alla password e non lo guarda mai, la password scompare.

Se la NSA apre il link e guarda la password ... beh, ha la password.

Inoltre, Gianna non può più leggere la password, ma ora Gianna sa

che non solo qualcuno sta frugando nella sua email, stanno anche aprendo i link.

Alcuni di questi servizi, tutti liberi e opensource, sono elencati di seguito.

Potreste anche decidere di ospitarne un’istanza sul vostro server web .

PrivateBin (come una versione sicura di PasteBin) è sviluppato in PHP

il codice di PrivateBin è pubblicato su Github - 3100 stelle

le istruzioni di PrivateBin sono disponibili su un altro sito (in inglese)

OneTimeSecret è sviluppato in Ruby

il codice e le istruzioni di OneTimeSecret sono pubblicate su Github - 1200 stelle

SnapPass è scritto in Python. È stato originariamente sviluppato da Pinterest

il codice e le istruzioni di SnapPass sono pubblicate su Github - 600 stelle

torna all’inizio

come inviare le EMAIL IN CCN

Come inviare e limitare le email in Ccn ?

“Cc” significa “Copia Carbone” nel (vecchio) senso di fare una copia

su una macchina da scrivere usando la carta carbone.

Il campo “Ccn:” nelle email (dove “Ccn” significa “Copia per conoscenza nascosta”)

contiene gli indirizzi dei destinatari del messaggio

che non devono essere rivelati ad altri destinatari del messaggio.

– IETF rfc 2822 “Internet Message Format”

La differenza tra Ccn e Cc risiede nella privacy del destinatario.

Utilizzando la funzione Cc, gli indirizzi email nel campo Cc

sono visibili a tutti i destinatari dell’email.

Un destinatario in Ccn può vedere il destinatario finale (A:),

non sarà in grado di dire chi altro era in Ccn nell’email.

Il Ccn è spesso visto come un sistema di invio email massivo, facile da usare.

Di seguito è riportata una breve analisi dei pro e dei contro nell’utilizzo del Ccn.

Alla fine della pagina, le conclusioni con alcuni suggerimenti.

PRO

È facile: chiunque può usarlo.

- è un modo semplice per contattare più destinatari di posta elettronica

- chiunque abbia un client di posta elettronica può utilizzarlo

- se usato correttamente, rispetta la privacy dei destinatari non divulgando i loro ID email

torna all’inizio

CONTRO

La posta elettronica è un porta d’uscita senza controllo preventivo.

Il Ccn aumenta la sua portata a centinaia o migliaia di contatti.

Il Ccn dovrebbe essere considerato uno strumento di comunicazione

ad alto rischio e potenzialmente pericoloso.

- è un processo soggetto a errori, i rischi sono:

- aggiungere per errore i destinatari Ccn nel campo Cc

questo di solito causa un forte danno d’immagine

un nuovo messaggio di scuse è il modo più comune per uscire da questa situazione

» i nomi di tutti i destinatari vengono resi pubblici

» utilizzo non intenzionale (e talvolta intenzionale) del “rispondi a tutti”

che genera catene di email incontrollate

» qualcuno potrebbe sollevare un incidente per la privacy dal punto di vista del GDPR

se il messaggio contiene “categorie speciali” di dati personali, identificando così

le persone che appartengono alla stessa categoria (es. malattia, orientamento o convinzioni)

- aggiungere per errore qualcuno come destinatario principale (visibile)

- dimenticare di aggiungere qualcuno o aggiungere qualcuno che non doveva ricevere il messaggio

- c’è un’alta probabilità di essere classificato come spam

- il problema è che la maggior parte degli spammer invia utilizzando il Ccn

i server di posta di destinazione sono cauti nell’accettare i messaggi in Ccn

- se mando un messaggio usando il Ccn,

chi lo riceve vede un’email che non è indirizzata a lui

questo è un segnale negativo quando si tratta di valutare lo spam

- lo stesso messaggio verrà inviato a “parecchi” indirizzi email

appartenenti allo stesso dominio tutto in una volta, è facile contarli e bloccarlo

- non c’è controllo sugli indirizzi sbagliati

- ci possono essere indirizzi email doppi/tripli nello stesso destinatario

ciò pregiudica l’invio a quel destinatario, anche se uno o più indirizzi sono corretti

- indirizzi sintatticamente errati vengono accettati senza avvisi

ad esempio se manca il simbolo @ o sono presenti degli spazi

- nessuna personalizzazione / basso impatto / poche o nessuna reazione

- il messaggio sarà necessariamente standard e “anonimo”

nessuna comunicazione individuale è possibile, nessun Gentile …

- i destinatari in Ccn riceveranno un messaggio diretto a qualcun altro

è difficile che vi prestino attenzione o reagiscano

- è molto probabile che ci saranno problemi tecnici

- le eventuali azioni di abuso compiute da spammer o hacker avranno un rapido impatto su molti destinatari

compromettendo la reputazione del server smtp (ad es. blacklist del server)

- la casella email del mittente potrebbe essere invasa da errori di consegna (utente sconosciuto, casella piena, …)

il loro numero può variare tra il 5% e il 20% delle email che sono state inviate

- la spedizione potrebbe avere un impatto negativo sui sistemi di invio (server smtp), ovvero:

molte risposte “riprova più tardi”, numero elevato di messaggi in coda, arresto anomalo del sistema

torna all’inizio

CONCLUSIONI

- Impostate i Limiti

- controllate il numero di destinatari consentito dal vostro provider di posta elettronica

provatelo direttamente stesso, per esserne sicuri al 100%

RealSender.com condivide un elenco di 300 indirizzi @ spam-box.com per i test,

i messaggi raggiungeranno un mailserver configurato come “buco nero”

- limitate il numero di destinatari in un singolo messaggio a un piccolo numero, come 20,

consentire un numero maggiore destinatari, permette di effettuare facilmente l’invio

a migliaia di indirizzi email, dividendoli in piccoli gruppi

- Diventate Professionali

- consentite la trasmissione di email massive solo attraverso canali diversi

- utilizzate un indirizzo mittente diverso quando si inviano molti messaggi

ad esempio un altro sottodominio, come @comunicazione.nomeazienda.it

solo le persone autorizzate potranno accedervi

e lo gestiranno con maggiore attenzione

- all’interno di uffici strutturati, con molte persone che lavorano con le email,

utilizzate app dedicate per inviare mailing di massa

i sistemi professionali hanno un workflow di approvazione

ed un controllo passo a passo, sono progettati per evitare gli errori

torna all’inizio

misurare l'EMAIL MARKETING

Come misurare i risultati delle campagne di email marketing ?

Le informazioni che seguono provengono dalla nostra esperienza di quindici anni

con la piattaforma di email marketing Inxmail.

Cosa sono le “campagne di email marketing”?

Sono messaggi di posta elettronica massivi basati sul permesso,

i cui contenuti sono generalmente personalizzati in base agli interessi del destinatario,

dove il mittente può ottenere dati di risposta in base al comportamento dei destinatari.

Le risposte o “dati di feedback” sono la base per le metriche

dietro i rapporti sulle prestazioni delle campagne di email marketing.

Cerchiamo di delineare quali sono e come vengono misurati:

I migliori strumenti tecnici sono inutili se i messaggi non arrivano nella casella email del destinatario.

È qui che entra in gioco la “email deliverability”, tradotta letteralmente è la “capacità di recapito delle email”:

campagne di email marketing

marketing basato sul permesso

Il marketing basato sul permesso, chiamato anche “marketing del dialogo”,

è un concetto introdotto da Seth Godin nel 1999 nel suo best seller “Permission marketing”.

Nel libro è definito come l’opposto dell’ “Interruption marketing”

generalmente utilizzato nei mass media tradizionali quali TV e giornali.

Mira a creare una comunicazione personale e diretta,

una relazione tra le due parti e attivare un dialogo “umano”

la cui esperienza è utile e arricchente per entrambi.

torna all’inizio

tracciare le reazioni degli utenti

due livelli di permessi - questioni legate alla privacy

A seconda dei permessi per la privacy raccolti, il mittente può registrare:

- dati aggregati

- dati del singolo utente (es. chi ha aperto la mail, chi ha cliccato)

Dati aggregati

forniscono una misurazione globale es informazioni sulle tendenze generali

(es. quanti hanno aperto la mail, quanti hanno cliccato)

Dati del singolo utente

consentono di ottenere informazioni individuali

raccogliendo dati personali e quindi inviare successivi messaggi personalizzati,

in base alle interazioni precedenti ed ai comportamenti degli utenti

torna all’inizio

come funziona il tracciamento degli utenti

Il tracciamento dei link è l’attività di sostituire l’URL finale del sito web

con un indirizzo fittizio, che registra la visita e reindirizza l’utente alla pagina di destinazione.

All’interno dei messaggi email, è possibile tracciare solo i click sui link.

le immagini esterne, quelle che il client di posta elettronica chiede conferma prima di scaricare,

sono trattate come dei link, quindi è sufficiente tracciare un’immagine esterna

per conoscere il tasso di apertura della mail.

Il tracciamento di solito registra solamente il “mail-id”,

un identificatore univoco della campagna che è stata inviata.

Il tracciamento personalizzato si ottiene aggiungendo alle pagine visitate

uno o più parametri generati dal software, come: example.com/test.html?id=54725788327466628654

il parametro “id” si riferisce ad un utente specifico e ad un preciso link nel messaggio.

Le informazioni ottenute possono aggiornare automaticamente

i dati del destinatario nell’applicazione di email marketing

o passare i dettagli sull’origine del click alla piattaforma di web analytics.

Ad esempio: un’agenzia di viaggi potrebbe misurare

quante volte l’utente clicca su notizie di mare o di montagna,

aumentando nel tempo un contatore specifico.

I dati raccolti indicheranno la destinazione preferita del destinatario.

torna all’inizio

come funziona la misurazione delle aperture

I tassi di apertura vengono misurati mettendo insieme i dati dei click sui link tracciati

ed i “click nascosti” generati dalle immagini tracciate che sono state scaricate.

Se un messaggio viene aperto nell’anteprima del client di posta elettronica,

senza scaricare le immagini e senza fare click su alcun collegamento,

non è possibile sapere che è stato aperto.

Dal 2003 inizialmente Outlook, poi la maggior parte dei client di posta elettronica,

per proteggere la privacy dei propri utenti

ha iniziato a bloccare il download automatico delle immagini,

che altrimenti sarebbero state tracciate per ogni email letta.

Dal 2013 le immagini in Gmail vengono visualizzate automaticamente per impostazione predefinita.

Il download viene effettuato da un terzo server, chiamato “proxy”,

che protegge il terminale dell’utente, ma consente comunque agli operatori di email marketing

di sapere che l’immagine è stata scaricata ed il messaggio aperto.

Ulteriori informazioni sono disponibili qui:

La registrazione dei tassi di apertura non è precisa,

fornisce un valore inferiore rispetto alle aperture effettive.

È buona norma misurarlo comunque,

anche solo per confrontare i risultati delle diverse campagne.

torna all’inizio

consegna delle email

indirizzi email sentinella (seed email)

Prima di tutto è necessario verificare se le email arrivano

nelle caselle email dei principali domini freemail presenti nella vostra lista

ed anche dei due principali fornitori di caselle email aziendali:

Google Apps e Office 365.

I filtri antispam legati al contenuto sono generalmente attivati dai domini presenti nelle URL (http…)

un buon suggerimento è quello di utilizzare un solo dominio nei link dei vostri messaggi.

Il dominio dovrebbe essere lo stesso utilizzato nell’indirizzo del mittente;

viene chiamato “allineamento del dominio” e riduce il rischio legato ai filtri antiphishing.

Per lo stesso motivo, se i link vengono tracciati, dovrebbero utilizzare un sottodominio

del dominio utilizzato nell’indirizzo del mittente.

Test reali possono essere effettuati semplicemente

attivando una casella email “sentinella” per ogni provider di posta elettronica,

e poi attivare l’inoltro dei messaggi al vostro indirizzo email.

Inviate a ciascun indirizzo un messaggio con oggetto “Messaggio di prova”

e contenuto “Messaggio di prova” più il link al vostro dominio.

Se il messaggio supera i filtri antispam, dovreste riceverlo nella vostra casella email.

torna all’inizio

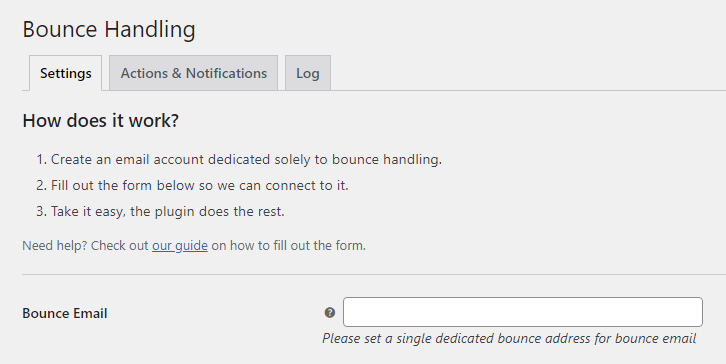

email respinte (bounced email)

È normale ricevere delle email “bounced” (rimbalzate).

Il motivo può essere la presenza di indirizzi abbandonati,

caselle di posta piene o altri problemi tecnici.

A seconda della “pulizia” della vostra lista,

il tasso di bounce può variare tra il 5% ed il 20%.

Man mano che i numeri crescono, diventa impossibile gestire manualmente le email rimbalzate.

Le applicazioni di email marketing integrano una funzione chiamata “gestore di bounce”

che scarica automaticamente i messaggi respinti,

li analizza e li classifica in base al loro contenuto.

L’indirizzo email di destinazione viene automaticamente disabilitato

dopo un certo numero di “hard bounce”, errori permanenti come utente sconosciuto e host irraggiungibile

oppure dopo un numero maggiore di “soft bounce”, errori temporanei come la casella piena.

È importante monitorare le “percentuali di bounce” (messaggi rifiutati)

o la complementare “percentuale di consegna” (messaggi accettati). La loro somma darà il 100%.

Un cambiamento nel loro valore è un sintomo che dovrebbe essere approfondito.

torna all’inizio

email marketing numeri di riferimento (benchmark)

Le maggiori piattaforme di email marketing pubblicano dei benchmark,

numeri di riferimento basati sui dati raccolti da tutti i loro clienti.

Termini tecnici utilizzati nei report:

- Aperture: numero di destinatari che hanno cliccato

su almeno un link tracciato o aperto almeno un’immagine tracciata

- Tasso di apertura: Aperture / Numero di destinatari (al netto dei bounce)

- Click unici: numero dei destinatari che hanno cliccato almeno una volta su un link

- Tasso di click (CTR - Click Through Rate): Click unici / Numero di destinatari (al netto dei bounce)

- Tasso di click sulle aperture (CTOR - Click To Open Rate): Click unici / Aperture

Ecco un breve elenco, la maggior parte di loro fanno riferimento agli Stati Uniti:

torna all’inizio

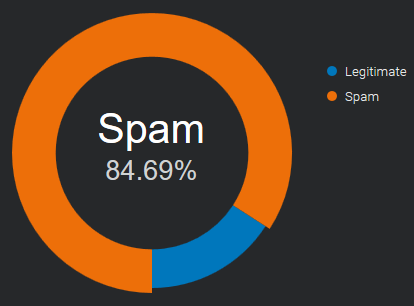

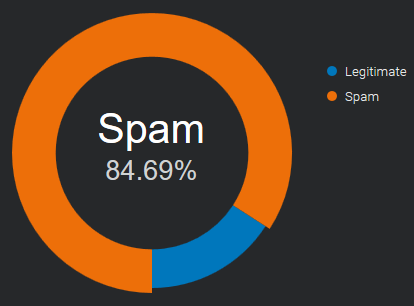

cosa viene considerato SPAM

Quello che gli utenti ed i server di posta considerano come email di spam.

Partendo dalla nostra esperienza con RealSender, abbiamo cercato di riassumere

quali sono i punti principali che potrebbero influenzare la consegna della posta elettronica?

È inutile valutare gli altri punti

se i messaggi non sono attesi/desiderati dai destinatari.

Reazioni degli UTENTI

Il mittente dovrebbe mettersi nei panni del destinatario, cercando di capire come verrà considerato un messaggio di posta elettronica.

I reclami degli utenti possono portare al blacklisting dell’intero server smtp oppure del nome di dominio, influenzando la consegna di tutti i messaggi futuri.

- gli utenti generalmente* possono gestire la loro casella di posta:

è “spam” ciò che ogni singolo utente considera spam

* = molti provider di freemail NON danno la possibilità di rinunciare alla loro “pubblicità interna”

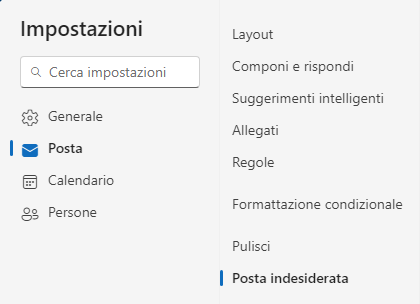

- l’utente esprime la sua scelta facendo click sul pulsante “Segnala come spam” (all’interno di Gmail)

oppure sul pulsante “Posta indesiderata” (all’interno di Outlook/Hotmail)

- i filtri antispam dei moderni server di posta sono tutti collegati ai reclami degli utenti,

dopo un certo numero di click su “Segnala come spam”,

tutti i messaggi con contenuti simili verranno recapitati direttamente nella cartella Spam

Sono necessarie delle impostazioni tecniche di base per far accettare i messaggi di posta elettronica.

reputazione dell’indirizzo IP ed anche della classe di IP

- blacklisting dell’IP del server smtp, online su Google si trovano molti strumenti per il “blacklist check”

- reputazione della classe di IP del server smtp, ulteriori informazioni sono disponibili nell’articolo del diario: SMTP IP REPUTAZIONE IMPORTANTE

- se i messaggi vengono inviati da un personal computer, deve essere controllata anche la reputazione dell’indirizzo IP pubblico della connessione a Internet

(alcuni fornitori di server smtp mascherano l’indirizzo IP della connessione a Internet, in modo che il sistema del destinatario veda solo il loro indirizzo IP)

CONFIGURAZIONE corretta del server smtp

- risoluzione DNS inversa

per essere certi che l’indirizzo IP del vostro server di posta punti al nome di dominio utilizzato per inviare la posta

- il “mail transfer agent”, l’applicazione che instrada e consegna la posta elettronica,

dovrebbe essere configurato correttamente, secondo l’ultima RFC pubblicata da IETF

si veda per esempio: Making Postfix RFC Compliant (in inglese)

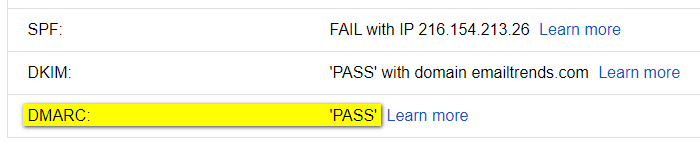

AUTENTICAZIONE email attiva

Utilizzare i metodi di autenticazione delle email, come SPF e DKIM, per dimostrare che i messaggi inviati e il nome di dominio sono collegati.

L’effetto collaterale positivo è che aiuta ad impedire che il vostro dominio di posta elettronica venga utilizzato per scopi fraudolenti.

- SPF, è un protocollo di autenticazione per i messaggi email, che consente a chi riceve di determinare se il mittente è autorizzato ad utilizzare i nomi di dominio presenti nella testata del messaggio. La verifica viene fatta confrontando l’indirizzo IP del MTA usato per inviare il messaggio, con le informazioni pubblicate dal mittente nei record DNS TXT del nome di dominio. Lo standard SPF è definito nel documento IETF RFC 4408.

- DKIM è un protocollo di autenticazione email che permette al mittente di utilizzare la crittografia a chiave pubblica per firmare la posta elettronica in uscita, in modo tale che questa firma possa essere verificata dal ricevente. La specifica DKIM è basata sui protocolli precedenti “Domain Keys” e “Identified Internet Mail”. DKIM è definito nel documento IETF RFC 4871.Lo standard DKIM è adottato da Gmail e da altre grandi società per eliminare completamente dalla posta elettronica abusi quali il “phishing” e lo “spoofing”.

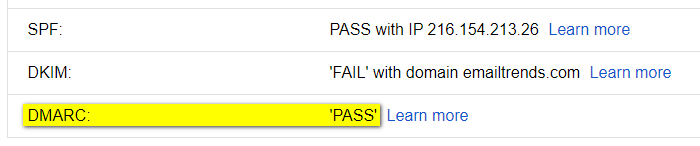

- DMARC, si basa sui diffusi standard SPF e DKIM per l’autenticazione delle email. I mail server di destinazione intervengono sulla posta non autenticata, in base alla “politica dmarc” del mittente e segnalano il risultato al mittente. DMARC è definito nel documento pubblicato dalla Internet Engineering Task Force RFC 7489.

controllo SPAMASSASSIN

- SpamAssassin è un software lato server, utilizzato per il filtraggio dello spam nelle email. Utilizza varie tecniche di rilevamento dello spam.

Ad ogni test viene assegnato un punteggio. I punteggi possono essere positivi o negativi,

con valori positivi che indicano lo “spam” e valori negativi che rappresentano lo “ham” (letteralmente “prosciutto”, non spam).

La soglia di punteggio predefinita per il destinatario è “5,0”. Se il punteggio di un’email supera la soglia, viene contrassegnata come spam.

Questo sistema è così ampiamente utilizzato che il controllo del punteggio prima dell’invio di messaggi di posta elettronica andrebbe considerato obbligatorio.

- due servizi online possono aiutarvi a controllare il punteggio assegnato da SpamAssassin: isnotspam e mail-tester

- inviare il messaggio all’indirizzo email fornito

- dopo alcuni secondi, premere i pulsanti “view your report” oppure “poi controlla il tuo punteggio”

L’unico modo sicuro per verificare se un’email è classificata come spam è …

inviarla e controllare come viene visualizzata dall’altra parte.

PROVARE e controllare cosa accade

- Se ricevete un bounce (messaggio respinto), questo può essere di grande aiuto, perché nelle ultime righe di solito viene descritto il problema che ha causato il rifiuto.

Se la spiegazione risulta incomprensibile, provate semplicemente ad inviare un messaggio con oggetto e contenuto “Messaggio di prova” e controllate se viene accettato.

In questo caso dovreste inviare più volte lo stesso messaggio, riducendo il contenuto gradualmente, fino a identificare quale parte attiva il filtro antispam.

- Avere un log di invio dettagliato, può aiutarvi a verificare se i messaggi vengono accettati o rifiutati

esempi di informazioni disponibili nel log

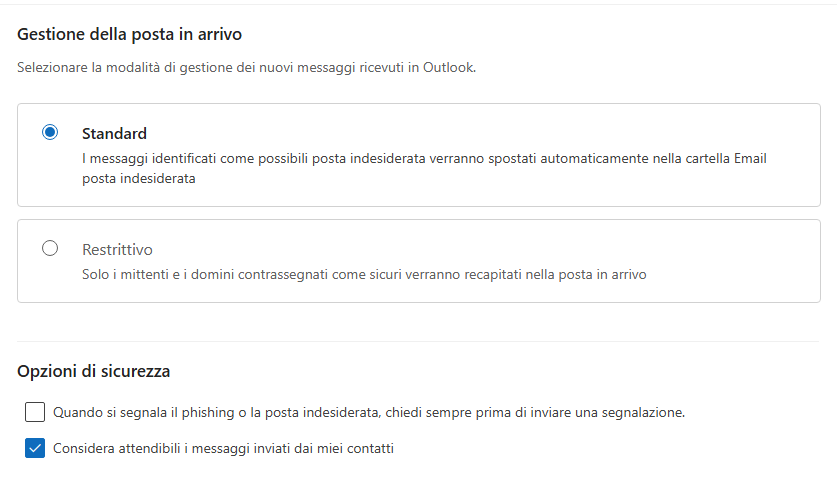

- In alcuni (rari) casi è necessaria una sorta di “whitelisting”.

Alcuni sistemi antispam apprendono da ciò che gli utenti fanno con i messaggi che ricevono.

Se il singolo destinatario contrassegna una volta la mail ricevuta come NON spam,

imparerà che si tratta di messaggi validi ed inizierà a consegnarli nella cartella “Posta in arrivo” anziché “Posta indesiderata”.

In alternativa, il mittente deve essere nella rubrica del destinatario o avere precedentemente scambiato email con lui.

CLIENT EMAIL open source

Come riprendere il controllo della posta elettronica

utilizzando client di posta elettronica open source pronti per l’uso.

Negli ultimi dieci anni, abbiamo assistito a un cambio quasi completo delle mailbox aziendali

dai server di posta locali ai servizi cloud come Exchange Online (Office 365) o Gmail per le aziende (Google Apps).

Le ragioni principali sono:

- la necessità di accedere alle email da interfacce mobili e web

- la necessità di proteggere la posta elettronica da spam e malware

In questo modo è stata semplificata la vita dei professionisti IT, scaricando la responsabilità

di gestire l’infrastruttura di posta elettronica sui “grandi fornitori di tecnologia”.

Il rischio di abbandonare le competenze di base delle email, può portarci a pensare alla posta elettronica

come qualcosa che funziona magicamente, solo perché Microsoft e Google la gestiscono.

Possiamo riprendere il controllo delle email suddividendo i componenti della messaggistica e gestendoli individualmente:

- il server di posta in entrata

- il client di posta elettronica

- il server di posta in uscita

Ciò crea isolamento e segmentazione dei servizi ed offre enormi vantaggi alla sicurezza.

La riduzione della superficie di attacco attraverso l’isolamento e la segmentazione è considerata una “best practice”.

Inoltre aumenta la scalabilità e la stabilità dei sistemi.

I client di posta elettronica sono l’interfaccia principale delle caselle email.

Sono un software complesso, che interagisce con gli utenti.

Le soluzioni disponibili sul mercato sono tante, le abbiamo selezionate in base a due esigenze:

- progetti multi-piattaforma, gestiti attivamente e open source

- pronti per l’uso, in modo che gli amministratori di sistema possano gestirli facilmente

Siamo arrivati a due scelte:

-

Mozilla Thunderbird è un client di posta elettronica multipiattaforma ed open source per personal computer. Sviluppato dalla Mozilla Foundation.

Mozilla Thunderbird è un client di posta elettronica multipiattaforma ed open source per personal computer. Sviluppato dalla Mozilla Foundation.

Supporta sia IMAP che POP (memorizzazione della posta localmente sul disco rigido in modo che sia possibile accedervi anche senza una connessione Internet).

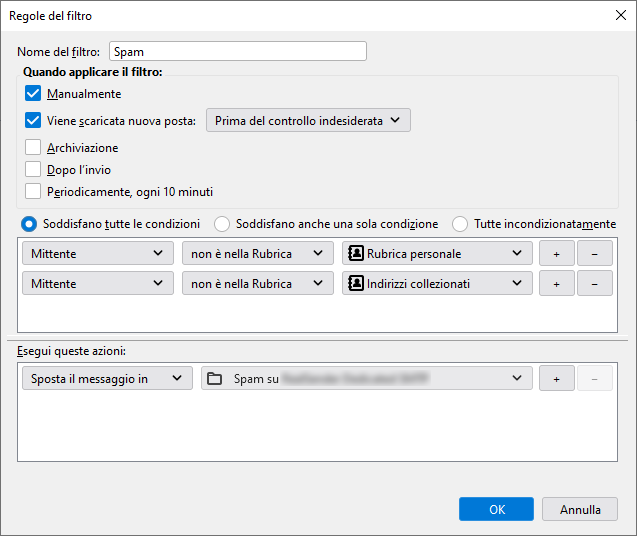

È dotato di eccellenti capacità di gestione e filtraggio della posta.

Thunderbird ha un forte supporto per l’utilizzo di più account e identità, comprese le funzionalità di firma automatica.

Viene fornito con versioni pronte per l’installazione per: Windows, Mac OS e Linux.

Per ottenere l’accesso da remoto, gli utenti devono prima connettersi al proprio computer.

-

Il nuovo fork di Rainloop, è un client di posta elettronica semplice, moderno, leggero e veloce, basato sul web.

Il nuovo fork di Rainloop, è un client di posta elettronica semplice, moderno, leggero e veloce, basato sul web.

Può gestire un gran numero di account di posta elettronica senza la necessità di alcun database.

Supporta entrambi i protocolli SMTP e IMAP per inviare e ricevere facilmente email senza problemi.

Nel 2020 è stato pubblicato il progetto Github SnappyMail.

È il fork drasticamente aggiornato e messo in sicurezza della versione Community di RainLoop Webmail.

Ecco la demo del client email SnappyMail. Se desiderate provare l’interfaccia di amministrazione, contattateci.

EMAIL aziendale e PRIVACY

Attenzione: questo è un argomento con forti implicazioni legali.

Contattate consulenti qualificati per verificare le norme in vigore e la loro applicazione.

La posta elettronica aziendale è uno strumento di lavoro aziendale

che contiene una mole impressionante di informazioni aziendali.

L’azienda può fare quello che vuole con la mail,

che è sì aziendale, ma è scritta e letta dai dipendenti?

La può leggere? Può farne il backup? La può archiviare?

Sommario:

email aziendali generiche, senza vincoli